Застосування концепції онтології даних для захисту даних - Imperva

News | 18.08.2023

Витоки даних, як і раніше, є проблемою для більшості організацій, не зважаючи на складні та інноваційні інструменти кібербезпеки, які використовуються для запобігання. Як компанії можуть підвищити ефективність своїх кібербезпекових програм для захисту цифрових активів?

По-перше, має бути повне розуміння загроз, тактик та методів, які створюють ризики для критично важливих даних.

Враховуючи зростаючу складність атак за рахунок розширеної автоматизації, просте виділення ресурсів на реагування недостатньо масштабне, щоб ефективно справлятися зі складними загрозами. Тому дуже важливо розробити онтологічний погляд на цифрові активи та те, як вони використовуються користувачами та організаціями.

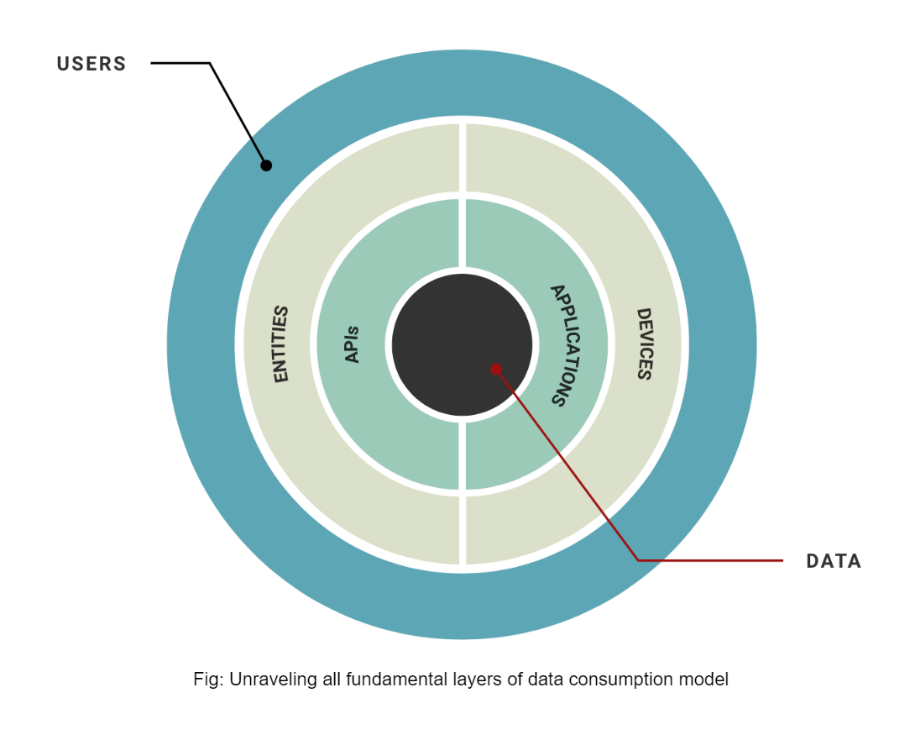

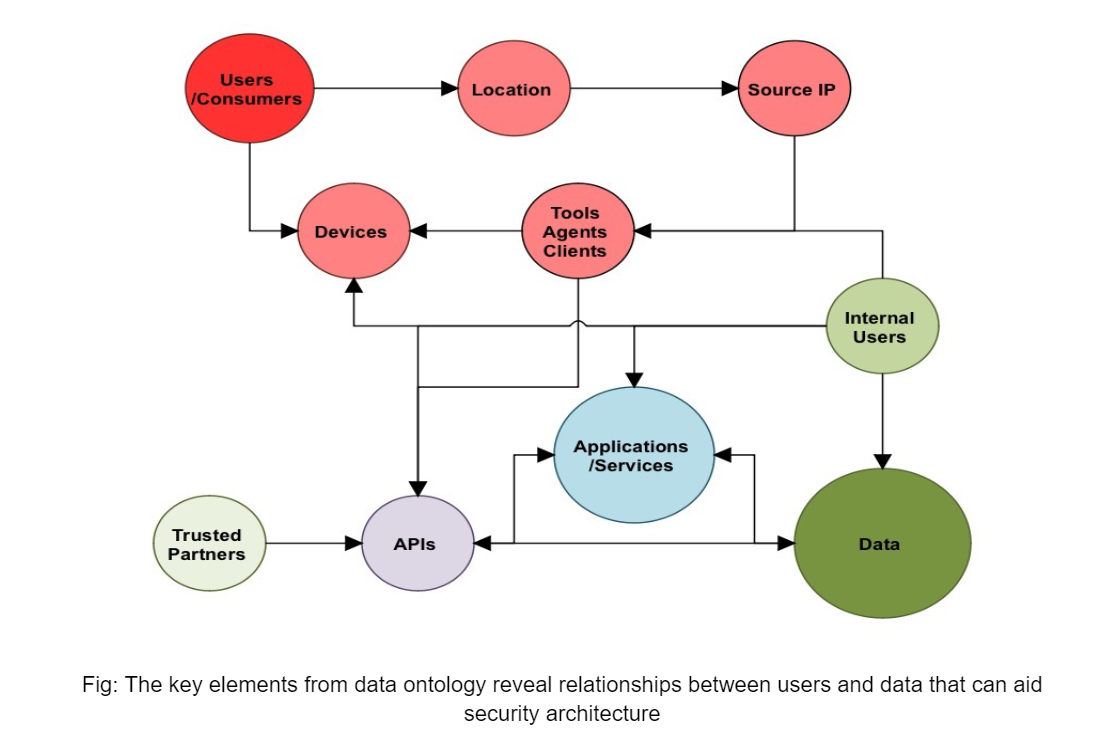

Онтологія даних — ключова концепція, яка використовується вченими для розуміння взаємозв'язку між процесами та сховищами даних. Коли ця концепція поширюється на безпеку даних, вона може допомогти організувати дані, додатки, API, пристрої та користувачів у структури та встановити взаємозв'язки між різними елементами для покращення виявлення аномалій. Взаємозв'язки між даними та суб'єктами, які споживають ці дані, — те, що дає результат цифрових транзакцій.

На відміну від таксономії даних, яка описує ієрархічні структури даних, з метою кібербезпеки онтологія даних допомагає спеціалістам-практикам розробити цілісну стратегію захисту критично важливих даних з огляду на незалежні елементи цифрових транзакцій та їх вплив на переміщення критично важливих даних.

Складність розуміння взаємозв'язку між даними, користувачами та організаціями виникає через нерозуміння контексту їхньої взаємодії. У сфері кібербезпеки, якщо контекст користувачів, організацій та їх використання даних може бути встановлений як базовий рівень і відстежуватися, виявлення аномалій, які можуть призвести до порушення даних, стане природним побічним продуктом.

Завжди ставте п'ять запитань:

- Що - Що сталося? Витік даних чи збій у роботі сервісу?

- Коли - Коли це відбулося? Це активна атака чи обмежена подія?

- Хто - Який профіль атакуючого (атакуючих)?

- Де - Звідки прийшов зловмисник (внутрішній чи зовнішній), через які системи?

- Навіщо - Чи можна визначити мотив атаки? Шахрайство чи порушення роботи?

Ключові елементи онтології даних:

- Користувач: Фізична особа, яка використовує систему чи службу. Атрибути можуть включати ідентифікатор користувача, ім'я користувача, рівень доступу, роль користувача тощо. У разі зовнішнього доступу користувач означає споживача послуги.

- Пристрій: Апаратне забезпечення, з яким взаємодіє юзер. Атрибути можуть містити ідентифікатор пристрою, тип пристрою (наприклад, мобільний, настільний), операційну систему (ОС) і т.ін.

- API: API можна визначити як протокол, який дозволяє абстрагувати складні структури даних шляхом нормалізації наборів даних у фрагменти, що витрачаються. Це стандартизує представлення даних та обмін інформацією між усіма пристроями.

- Додаток: Програмне забезпечення, яке використовується для виконання завдань. Атрибутами може бути ідентифікатор додатку, тип додатку (наприклад, офісний пакет, браузер), версія тощо.

- Данні: Інформація, яку користувач може створювати, читати, оновлювати чи видаляти. Атрибути можуть містити ідентифікатор даних, тип даних (наприклад, особисті, фінансові), класифікацію даних (наприклад, публічні, конфіденційні) тощо.

У звичайній ситуації розглянемо спрощений контекст, у якому "користувачі" взаємодіють з "сутностями", такими як "пристрої", для доступу до "API" для мікросервісів, що надають послуги в рамках стеку "додатків" для доступу до "даних". Але так само при кожному витоку даних, пов'язаному із шахрайством, ці загальні елементи часто використовуються не за призначенням і приносять результат зловмисникам. Тому розуміння взаємозв'язків між усіма елементами необхідне для створення функціональної стратегії реагування, що дозволяє відчути зловживання кожним із елементів і оперативно усунути його наслідки.

Imperva фокусується на межах, що виходять за рамки звичайного управління контролем доступу до даних, розглядаючи взаємозв'язки між користувачами та даними на рівні запитів та протоколів. Це дозволяє Imperva швидко визначати легітимність користувачів та те, як вони споживають дані.

- Хто - перевірка легітимності користувачів та організацій.

- Як - контроль за тим, як встановлюються з'єднання з даними (пристрої, додатки, API).

- Що - що робить користувач, який отримав доступ до даних.

- Коли - час, коли користувач ініціював доступ, та його значущість для його поведінки.

- Де - перевірка легітимності розташування користувача.

- Навіщо - використання всіх доступних точок даних для висновку про наміри користувача.

Imperva використовує інформацію про дії додатків, API та даних для розуміння прийнятної поведінки користувачів та відхилень несумлінних учасників від допустимих стандартів, щоб ефективно припиняти витоки даних.

Рішення Imperva допомагають контекстуалізувати та зупинити загрози на рівні даних.

Imperva безперервно відслідковує шлях кожного користувача на рівні даних, аналізуючи мільйони запитів до сховищ даних та виявляючи аномальну поведінку запитів, що в кінцевому підсумку може призвести до порушення цілісності даних. Це стало можливим завдяки тому, що продукти Imperva розуміють мову, яка використовується на рівні даних, та концепцію онтології даних, що дозволяє усунути "сліпі плями". Ця можливість є основною вимогою для забезпечення безпеки цифрових активів. Використовуючи онтологічний підхід, Imperva розуміє взаємозв'язок між користувачами та даними, що допомагає клієнтам отримати значний контекст.

Розуміння взаємозв'язків між користувачами та пристроями необхідне для захисту програм та API. Розуміючи ключові елементи онтології даних за допомогою аналітики репутації та класифікації клієнтів, рішення Imperva можуть завчасно зупиняти шкідливі атаки на API та критичні програми.

Рішення Imperva для захисту даних і додатків надають організаціям базові інструменти контролю, необхідні для виявлення шахрайських дій на рівні додатків і API. Крім цього, на рівні даних Imperva може захистити критично важливі цифрові активи та дані від крадіжки та зловживань.

Звертайтесь за персональною консультацією стосовно рішень Imperva та з запитами на проведення пілотних проєктів – до фахівців Softprom.

Softprom - Value Added Distributor компанії Imperva.