Применение концепции онтологии данных для защиты данных - Imperva

News | 18.08.2023

Утечки данных по-прежнему являются проблемой для большинства организаций, несмотря на сложные и инновационные инструменты кибербезопасности, которые используются для предотвращения. Как компании могут повысить эффективность своих программ кибербезопасности для защиты цифровых активов?

Во-первых, должно быть полное понимание угроз, тактик и методов, которые создают риски для критически важных данных.

Учитывая растущую сложность атак за счет расширенной автоматизации, простое выделение ресурсов на реагирование недостаточно масштабно, чтобы эффективно справляться со сложными угрозами. Поэтому крайне важно разработать онтологический взгляд на цифровые активы и то, как они используются пользователями и организациями.

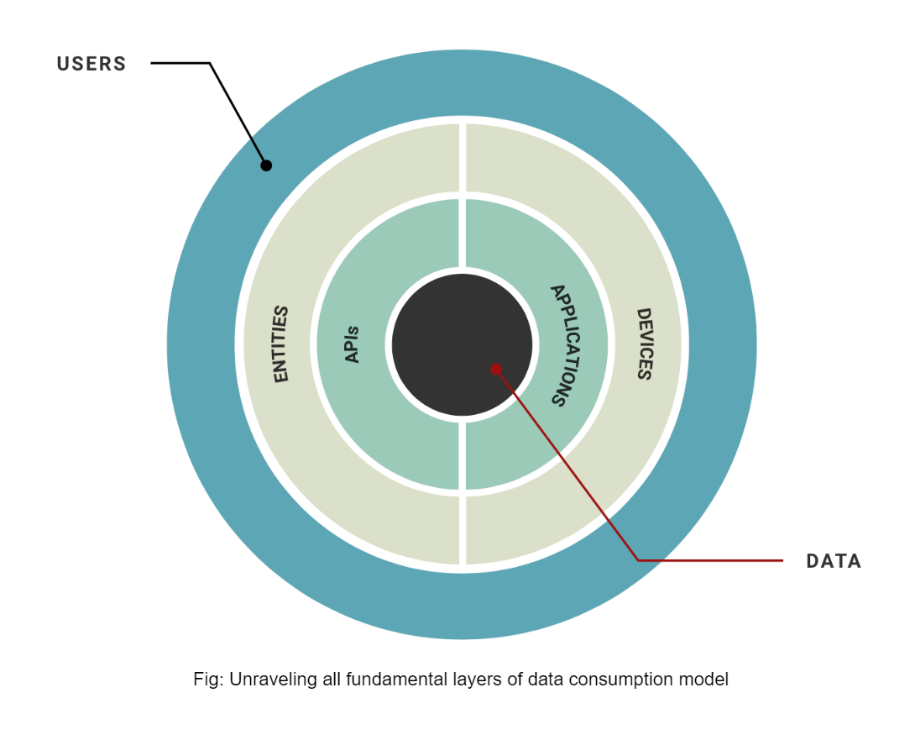

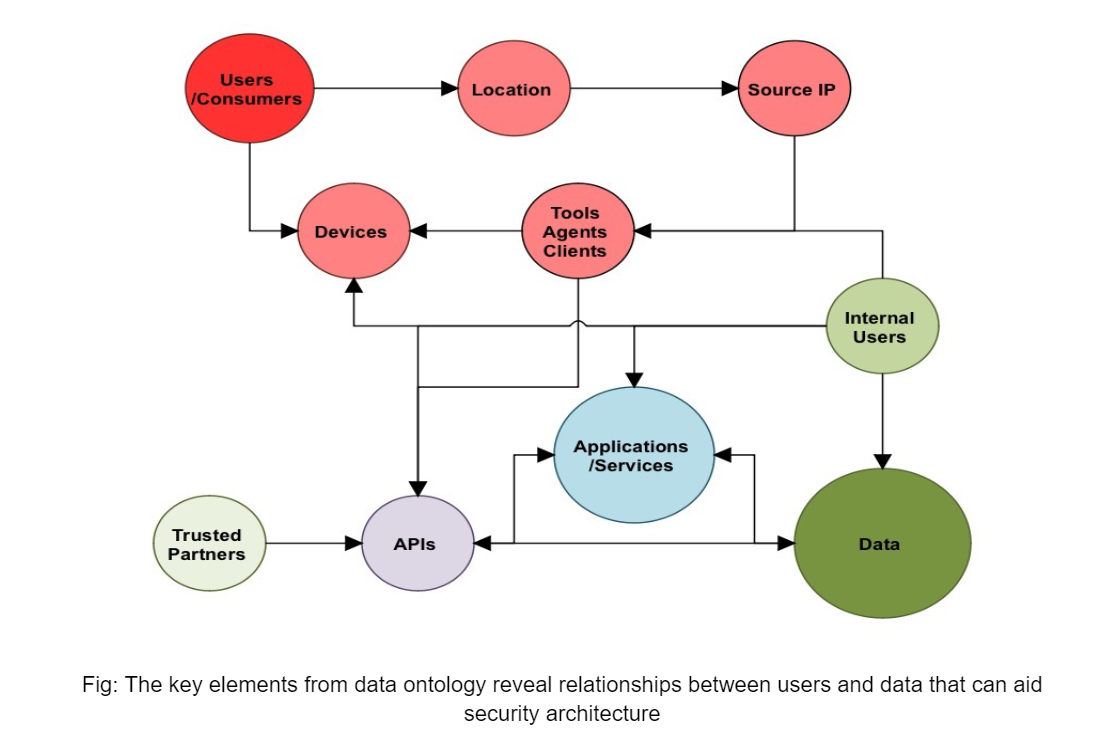

Онтология данных — ключевая концепция, используемая учеными для понимания взаимосвязи между процессами и хранилищами данных. Когда эта концепция распространяется на безопасность данных, она может помочь организовать данные, приложения, API, устройства и пользователей в структуры и установить взаимосвязи между различными элементами для улучшения обнаружения аномалий. Взаимосвязи между данными и субъектами, которые потребляют эти данные, — это то, что дает результат цифровых транзакций.

В отличие от таксономии данных, которая описывает иерархические структуры данных, в целях кибербезопасности онтология данных помогает специалистам-практикам разработать целостную стратегию защиты критически важных данных, учитывая независимые элементы цифровых транзакций и их влияние на перемещение критически важных данных.

Сложность понимания взаимосвязи между данными, пользователями и организациями возникает из-за непонимания контекста их взаимодействия. В области кибербезопасности, если контекст пользователей, организаций и их использования данных может быть установлен в качестве базового уровня и отслеживаться, выявление аномалий, которые могут привести к нарушению данных, станет естественным побочным продуктом.

Всегда задавайте пять вопросов:

- Что - Что произошло? Утечка данных или сбой в работе сервиса?

- Когда - Когда это произошло? Является ли это активной атакой или ограниченным событием?

- Кто - Каков профиль атакующего (атакующих)?

- Где - Откуда пришел злоумышленник (внутренний или внешний) и через какие системы?

- Зачем - Можно ли определить мотив атаки? Мошенничество или/и нарушение работы?

Ключевые элементы онтологии данных:

- Пользователь: Физическое лицо, использующее систему или службу. Атрибуты могут включать идентификатор пользователя, имя пользователя, уровень доступа, роль пользователя и т. д. В случае внешнего доступа пользователь обозначает потребителя услуги.

- Устройство: Аппаратное обеспечение, с которым взаимодействует пользователь. Атрибуты могут включать идентификатор устройства, тип устройства (например, мобильное, настольное), операционную систему (ОС) и т.д.

- API: API можно определить как протокол, который позволяет абстрагировать сложные структуры данных путем нормализации наборов данных в расходуемые фрагменты. Это стандартизирует представление данных и обмен информацией между всеми устройствами.

- Приложение: Программное обеспечение, которое используется для выполнения задач. Атрибутами могут быть идентификатор приложения, тип приложения (например, офисный пакет, браузер), версия и т.д.

- Данные: Информация, которую пользователь может создавать, читать, обновлять или удалять. Атрибуты могут включать идентификатор данных, тип данных (например, личные, финансовые), классификацию данных (например, публичные, конфиденциальные) и т.д.

В обычной ситуации рассмотрим упрощенный контекст, в котором "пользователи" взаимодействуют с "сущностями", такими как "устройства", для доступа к "API" для микросервисов, предоставляющих услуги в рамках стека "приложений" для доступа к "данным". Но точно так же при каждой утечке данных, связанной с мошенничеством, эти общие элементы часто используются не по назначению и приносят результат злоумышленникам. Поэтому понимание взаимосвязей между всеми элементами необходимо для создания функциональной стратегии реагирования, позволяющей почувствовать злоупотребление каждым из элементов и оперативно устранить его последствия.

Imperva фокусируется на границах, выходящих за рамки обычного управления контролем доступа к данным, рассматривая взаимосвязи между пользователями и данными на уровне запросов и протоколов. Это позволяет Imperva быстро определять легитимность пользователей и то, как они потребляют данные.

- Кто - проверка легитимности пользователей и организаций.

- Как контроль за тем, как устанавливаются соединения с данными (устройство, приложения, API).

- Что что делает пользователь, получивший доступ к данным.

- Когда время, когда пользователь инициировал доступ, и его значимость для его поведения.

- Где проверка легитимности местоположения пользователя.

- Зачем использование всех доступных точек данных для вывода о намерениях пользователя.

Imperva использует информацию о действиях приложений, API и данных для понимания приемлемого поведения пользователей и отклонений недобросовестных участников от допустимых стандартов, чтобы эффективно пресекать утечки данных.

Решения Imperva помогают контекстуализировать и остановить угрозы на уровне данных.

Imperva непрерывно отслеживает путь каждого пользователя на уровне данных, анализируя миллионы запросов к хранилищам данных и выявляя аномальное поведение запросов, которое в конечном итоге может привести к нарушению целостности данных. Это стало возможным благодаря тому, что продукты Imperva понимают язык, используемый на уровне данных, и концепцию онтологии данных, что позволяет устранить "слепые пятна". Эта возможность является фундаментальным требованием для обеспечения безопасности цифровых активов. Используя онтологический подход, Imperva понимает взаимосвязь между пользователями и данными, что помогает клиентам получить значимый контекст.

Понимание отношений между пользователями и устройствами необходимо для защиты приложений и API. Понимая ключевые элементы онтологии данных с помощью аналитики репутации и классификации клиентов, решения Imperva могут заблаговременно останавливать вредоносные атаки на API и критические приложения.

Решения Imperva для защиты данных и приложений предоставляют организациям базовые инструменты контроля, необходимые для обнаружения мошеннических действий на уровне приложений и API. Помимо этого, на уровне данных Imperva может защитить критически важные цифровые активы и данные от кражи и злоупотреблений.

Обращайтесь за персональной консультацией по решениям Imperva и с запросами на проведение пилотных проектов - к специалистам Softprom.

Softprom - Value Added Distributor компании Imperva.