Поширені помилки управління службою DNS та як їх виправити

News | 26.11.2025

Хочете переконатися, що налаштування ваших DNS-серверів не послаблюють безпеку або продуктивність мережі? Експерти GREYCORTEX виділили найчастіші помилки, які вони виявляють під час численних аудитів. Розбираємо їх із практичними прикладами та чіткими кроками щодо усунення.

DNS відіграє набагато важливішу роль, ніж просто перетворення доменних імен на IP-адреси. Він визначає, куди спрямовується трафік, і показує, до яких серверів підключаються пристрої. Той, хто контролює або перехоплює DNS-трафік, може перенаправляти користувачів на потрібні ресурси, переглядати внутрішні сервіси або виводити конфіденційні дані. При цьому DNS залишається одним із найменш помітних, але найбільш впливових елементів мережевої безпеки.

Експерти GREYCORTEX регулярно виявляють типові помилки у роботі DNS навіть у зрілих інфраструктурах. У цій статті ми виділяємо найпоширеніші та ділимося рекомендаціями, як їх виправити:

- Неконтрольоване використання порту 53

- Неконтрольований DNS over HTTPS (DoH) і DNS over TLS (DoT)

- Домени, не зареєстровані або не керовані організацією

- Типографічні помилки та опечатки в IP-адресах DNS-серверів

Відкритий DNS-порт 53 — ризик для безпеки

У багатьох мережах порт DNS 53 залишається повністю відкритим. Це означає, що будь-який пристрій у внутрішній мережі може підключатися до будь-якого віддаленого сервера в Інтернеті. Цим користуються як зловмисники, так і легітимні сервіси, що створює серйозну проблему з точки зору безпеки.

Зловмисники можуть використовувати порт 53 для створення DNS-тунелю, через який вони передають довільні дані, маскуючи їх під звичайний DNS-трафік. Наприклад, за допомогою утиліти Iodine можна інкапсулювати дані в DNS-запити та відповіді, створюючи прихований канал зв’язку через 53-й порт. Через такий тунель зловмисник здатен передавати інформацію, встановлювати стійкі двонаправлені з’єднання або навіть організувати зворотне SSH-підключення з Інтернету у внутрішню мережу. У результаті формується постійний прихований канал доступу, що дозволяє повертатися у внутрішню інфраструктуру в будь-який момент.

У випадку з Iodine шкідливі дані ховаються в полях DNS-пакетів і виглядають як домени третього рівня. На перший погляд здається, що клієнт звертається до легітимного DNS-сервера у внутрішній мережі, але детальний аналіз переданих даних показує протилежне.

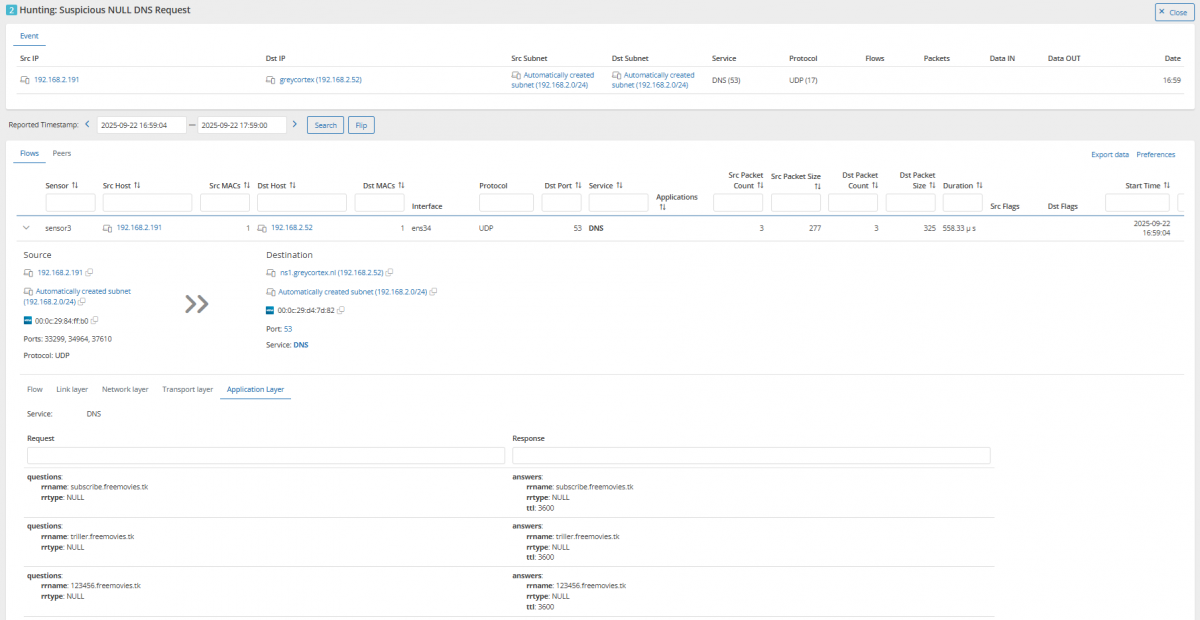

Подивимося, які дані для аналізу може надати GREYCORTEX Mendel. Наприклад, пристрій з IP 192.168.2.191 відправляє DNS-запити на внутрішній DNS-сервер з IP 192.168.2.52. На зображенні нижче наведено приклад кількох запитів до домену freemovies.tk. Домен третього рівня змінюється в кожному запиті й виглядає вкрай підозріло. Зверніть також увагу, що атрибут rrtype містить нетипове значення NULL.

Ця ситуація демонструє, наскільки легко шкідливий трафік може маскуватися під легітимні DNS-запити та залишатися непоміченим без глибокого аналізу. Саме тому детальне вивчення DNS-поведінки та аномалій критично важливе для своєчасного виявлення прихованих каналів зв’язку.

Рекомендації від експертів GREYCORTEX:

- Заблокуйте весь трафік на порту 53, окрім авторизованих DNS-серверів.

- Моніторте DNS-логи на наявність аномалій, таких як незвичні шаблони доменів третього рівня або неочікувані типи DNS-записів.

- Розглядайте повторювані значення NULL або інші рідкісні типи rrtype як надійний індикатор спроб створення DNS-тунелю.

Коли DNS-порт 53 справді потрібен

Звичайно, доступ до DNS все ж необхідний. Для отримання доступу до мережевих ресурсів клієнти повинні підключатися до корпоративних DNS-резолверів або до дозволених зовнішніх авторизованих DNS-провайдерів. Проте сучасні захищені DNS-провайдери дедалі частіше використовують шифровані протоколи (DoH/DoT) або агенти, які перенаправляють DNS-запити через порт 443, зменшуючи потребу у відкритому порту 53.

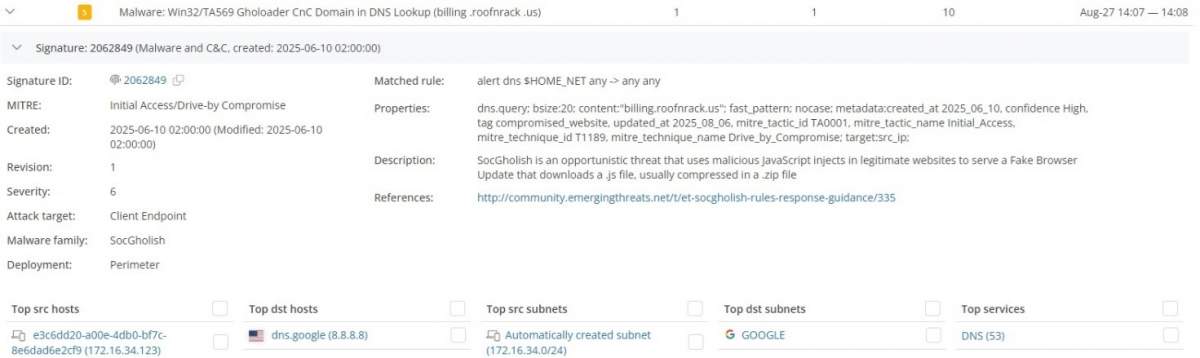

Зловмисники знають, що атаку можна приховати всередині DNS-трафіку. Шкідливе ПЗ може використовувати DNS-відповіді для отримання команд або ексфільтрації конфіденційних даних. Саме тому відкритий доступ через порт 53 не рекомендується як стандартне або безпечне рішення.

Рекомендації від експертів GREYCORTEX:

- Обмежте використання порту 53 лише довіреними резолверами, якщо його необхідно залишити відкритим.

- Перевіряйте пристрої, які використовують зовнішні DNS-сервери з Інтернету — це часто вказує на активність шкідливого ПЗ або специфічних застосунків.

DNS over HTTPS (DoH) і DNS over TLS (DoT)

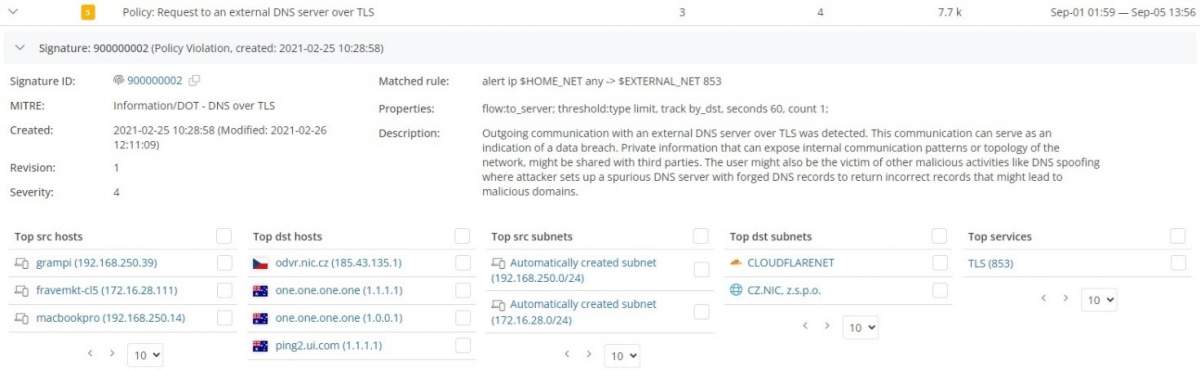

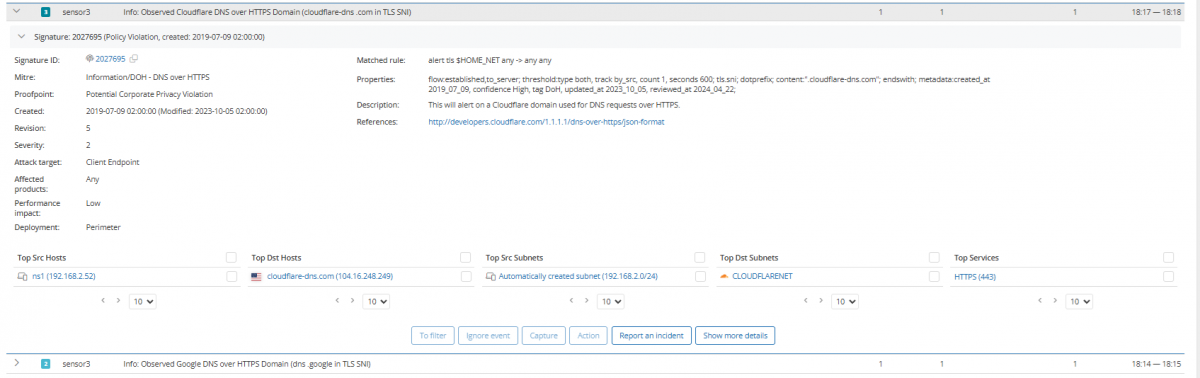

Шифровані DNS-протоколи були створені для захисту конфіденційності користувачів, але в корпоративних мережах вони часто формують «сліпі зони». DoH (порт 443) і DoT (порт 853) шифрують DNS-трафік, що ускладнює його інспекцію та застосування політик безпеки. Ризики тут аналогічні відкритому порту 53: зловмисники можуть передавати дані через тунель, обходити корпоративні резолвери або забезпечувати віддалений доступ до корпоративної інфраструктури.

DoT зазвичай можна обмежити, заблокувавши порт 853, але DoH контролювати значно складніше, оскільки він використовує HTTPS-трафік на порту 443. Без інспекції такого трафіку адміністратори не мають видимості того, до яких DNS-серверів фактично звертаються клієнти.

Рекомендації від експертів GREYCORTEX:

- Заблокуйте порт 853, якщо його використання не є обов’язковим.

- Моніторте TLS-трафік на наявність ознак і патернів DoH на порту 443; у разі виявлення небажаного трафіку можна блокувати відповідні DNS-домени на цьому ж порту.

Коли ви не володієте своїм DNS-доменом

Під час одного з аудитів експерти GREYCORTEX зіткнулися з випадком, коли адміністратори створили другий домен через неможливість повністю перейти зі старого. Початковим доменом був company.com, а новий — company2v.com. На перший погляд це виглядало як безпечне тимчасове рішення. Але новий домен так і не був зареєстрований організацією — його зареєструвала стороння особа.

Наслідки виявилися серйозними. Коли адміністратори розгорнули проксі-сервер через Windows Group Policy (GPO), робочі станції намагалися звертатися до wpad.company2v.com, щоб отримати налаштування проксі. Оскільки домен company2v.com контролювався сторонньою особою, DNS спрямовував такі запити за межі корпоративної мережі. Змінюючи DNS-записи цього домену, власник міг перенаправляти трафік легітимних клієнтів на будь-який сервер у Інтернеті.

Це створювало можливість атаки Man-in-the-Middle. Наприклад, під виглядом легітимного завантаження — такого як firefox.exe — на велику кількість робочих станцій могло бути доставлено шкідливе ПЗ. Те, що починалося як невелика помилка в реєстрації домену, перетворилося на прямий вектор атаки.

Рекомендації від експертів GREYCORTEX:

- Контролюйте домени, схожі на вашу внутрішню схему іменування.

- Проводьте аудит активних доменів у мережі та підтверджуйте право власності на них.

- Звертайте увагу на автоматично генеровані імена, наприклад wpad.domain.com, які зловмисники часто використовують.

Помилки в IP-адресах DNS-серверів

Проблеми з DNS не завжди є результатом атак — іноді причина в людському факторі. Експерти GREYCORTEX часто стикаються з помилками у налаштуванні DNS. Наприклад, резолвери Google (8.8.8.8 і 8.8.4.4) нерідко помилково вводять як 4.4.4.4 або 8.8.6.6. Приватні діапазони, такі як 192.168.x.x, іноді вводять без першої цифри, що призводить до некоректних адрес.

Якщо DNS-сервер налаштований неправильно, пристрій не може розв’язати доменні імена. На користувацьких системах таку помилку зазвичай швидко помічають. Але на пристроях із ручною конфігурацією DNS — наприклад, камерах, сенсорах або IoT-пристроях — вона може довго залишатися непоміченою, блокуючи критичні оновлення або викликаючи приховані проблеми у комунікаціях.

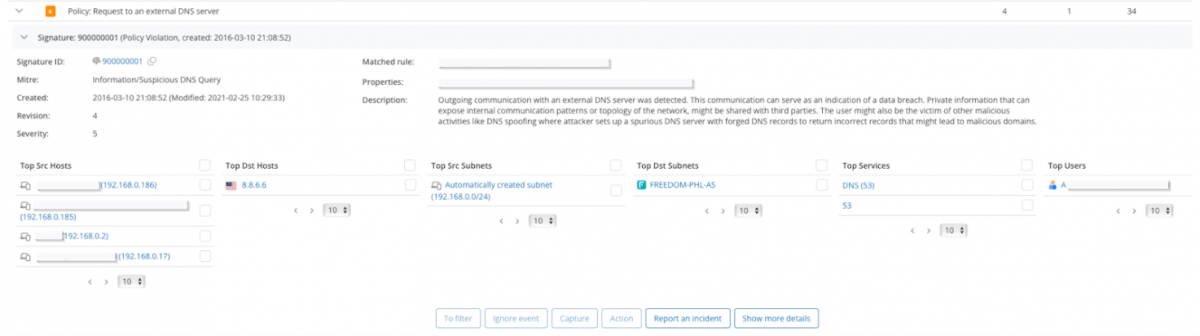

GREYCORTEX Mendel під час аудитів виявляв подібні випадки — наприклад, один, коли тринадцять пристроїв багаторазово відправляли DNS-запити на 8.8.6.6. Оскільки резолвер за цією адресою не існує, всі запити завершувалися невдало. У гіршому випадку випадкова помилка може призвести до резолюції на легітимний DNS-сервер в Інтернеті, що дозволить внутрішнім DNS-запитам витікати за межі компанії.

Рекомендації від експертів GREYCORTEX:

- Використовуйте централізоване управління налаштуваннями, щоб зменшити кількість помилок при ручному введенні DNS.

- Забезпечте інспекцію DNS-трафіку.

Чому DNS-гігієна потребує уваги

Сучасним зловмисникам не потрібно зламувати міжмережеві екрани, якщо DNS відкриває їм шлях усередину. Неконтрольовані запити через порт 53, DNS-тунелювання, приховане у DoT і DoH через порти 853 або 443, незареєстровані домени або неправильно налаштовані сервери — все це створює приховані канали для розвитку атаки або ексфільтрації даних.

Безперервний аудит і моніторинг трафіку — єдині способи виявити такі помилки до того, як вони призведуть до збоїв або інцидентів. GREYCORTEX Mendel забезпечує видимість DNS-трафіку, повідомляє про неавторизовані резолвери та виявляє ознаки тунелювання за лічені хвилини.

Помилки DNS — лише одна частина загальної картини. Слідкуйте за нашими публікаціями щодо аналізу мережевої продуктивності, щоб дізнатися, як виявляти інші мережеві аномалії, які впливають на безпеку та продуктивність.

Softprom — Value Added Distributor компанії GREYCORTEX. Ми надаємо технічну підтримку, глибоку експертизу та допомогу в реалізації проєктів.