Распространённые ошибки управления DNS-службой и как их исправить

News | 26.11.2025

Хотите убедиться, что настройки ваших DNS-серверов не ослабляют безопасность или производительность сети? Эксперты GREYCORTEX выделили самые частые ошибки, которые они обнаруживают во время многочисленных аудитов. Разбираем их с практическими примерами и чёткими шагами по устранению.

DNS играет гораздо более важную роль, чем просто преобразование доменных имён в IP-адреса. Он определяет, куда направляется трафик, и показывает, к каким серверам подключаются устройства. Тот, кто контролирует или перехватывает DNS-трафик, может перенаправлять пользователей на нужные ресурсы, просматривать внутренние сервисы или выводить конфиденциальные данные. При этом DNS остаётся одним из наименее заметных, но наиболее влияющих элементов сетевой безопасности.

Эксперты GREYCORTEX регулярно обнаруживают типичные ошибки в работе DNS даже в зрелых инфраструктурах. В этой статье мы выделяем самые распространённые и делимся рекомендациями, как их исправить:

- Неконтролируемое использование порта 53

- Неконтролируемый DNS over HTTPS (DoH) и DNS over TLS (DoT)

- Домены, не зарегистрированные или не управляемые организацией

- Типографические ошибки и опечатки в IP-адресах DNS-серверов

Открытый DNS-порт 53 — риск для безопасности

Во многих сетях порт DNS 53 остаётся полностью открытым. Это означает, что любое устройство во внутренней сети может подключаться к любому удалённому серверу в Интернете. Этим пользуются как злоумышленники, так и легитимные сервисы, что создаёт серьёзную проблему с точки зрения безопасности.

Злоумышленники могут использовать порт 53 для создания DNS-туннеля, через который они передают произвольные данные, маскируя их под обычный DNS-трафик. Например, с помощью утилиты Iodine можно инкапсулировать данные в DNS-запросы и ответы, создавая скрытый канал связи по 53-му порту. Через такой туннель злоумышленник способен передавать информацию, устанавливать устойчивые двунаправленные соединения или даже организовать обратное SSH-подключение из Интернета во внутреннюю сеть. В результате формируется постоянный скрытый канал доступа, позволяющий возвращаться во внутреннюю инфраструктуру в любой момент.

В случае с Iodine вредоносные данные прячутся в полях DNS-пакетов и выглядят как домены третьего уровня. На первый взгляд кажется, что клиент обращается к легитимному DNS-серверу во внутренней сети, но детальный анализ передаваемых данных показывает обратное.

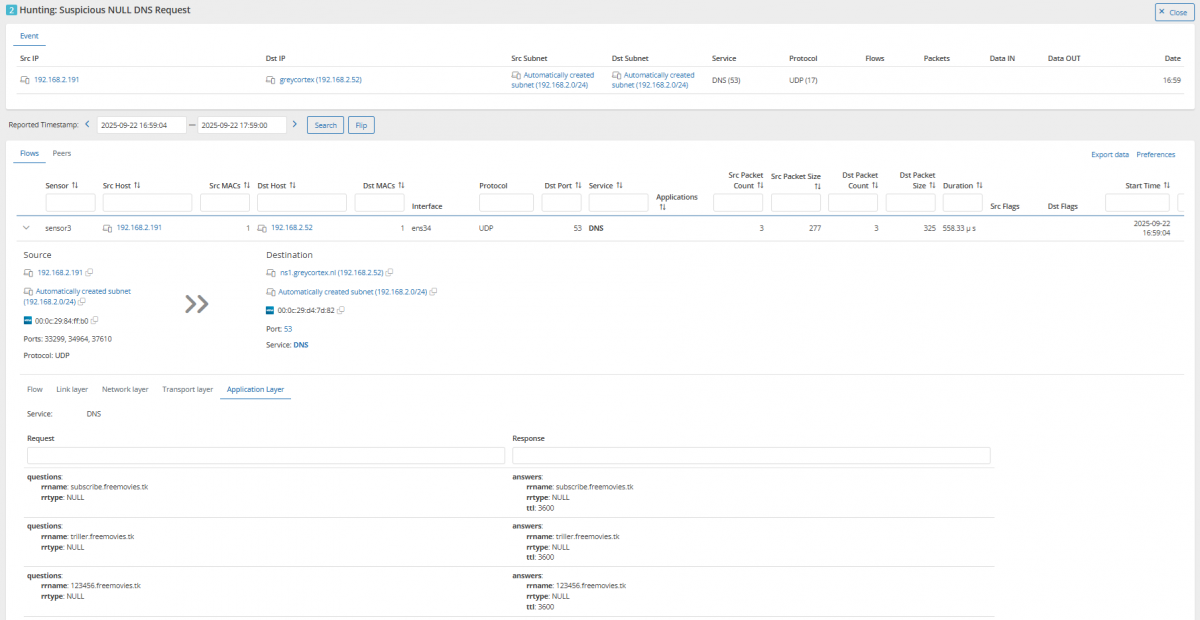

Посмотрим, какие данные для анализа может предоставить GREYCORTEX Mendel. Например, устройство с IP 192.168.2.191 отправляет DNS-запросы на внутренний DNS-сервер с IP 192.168.2.52. На изображении ниже показан пример нескольких запросов к домену freemovies.tk. Домен третьего уровня меняется в каждом запросе и выглядит крайне подозрительно. Обратите также внимание, что атрибут rrtype содержит нетипичное значение NULL.

Эта ситуация демонстрирует, насколько легко вредоносный трафик может маскироваться под легитимные DNS-запросы и оставаться незамеченным без глубокого анализа. Именно поэтому подробное изучение DNS-поведения и аномалий критически важно для своевременного обнаружения скрытых каналов связи.

Рекомендации от экспертов GREYCORTEX:

- Заблокируйте весь трафик на порту 53, кроме авторизованных DNS-серверов.

- Мониторьте DNS-логи на наличие аномалий, таких как необычные шаблоны доменов третьего уровня или неожиданные типы DNS-записей.

- Рассматривайте повторяющиеся значения NULL или другие редкие типы rrtype как надёжный индикатор попыток создания DNS-туннеля.

Когда DNS-порт 53 действительно нужен

Конечно, доступ к DNS всё же необходим. Чтобы получать доступ к сетевым ресурсам, клиенты должны подключаться к корпоративным DNS-резолверам или к разрешённым внешним авторизованным DNS-провайдерам. Однако современные защищённые DNS-провайдеры всё чаще используют шифрованные протоколы (DoH/DoT) или агенты, которые перенаправляют DNS-запросы через порт 443, уменьшая потребность в открытом порте 53.

Злоумышленники знают, что атаку можно скрыть внутри DNS-трафика. Вредоносное ПО может использовать DNS-ответы для получения команд или эксфильтрации конфиденциальных данных. Именно поэтому открытый доступ через порт 53 не рекомендуется использовать как стандартное или безопасное решение.

Рекомендации от экспертов GREYCORTEX:

- Ограничьте использование порта 53 только доверенными резолверами, если его необходимо оставить открытым.

- Проверяйте устройства, которые используют внешние DNS-серверы из Интернета — это часто указывает на активность вредоносного ПО или специфических приложений.

DNS over HTTPS (DoH) и DNS over TLS (DoT)

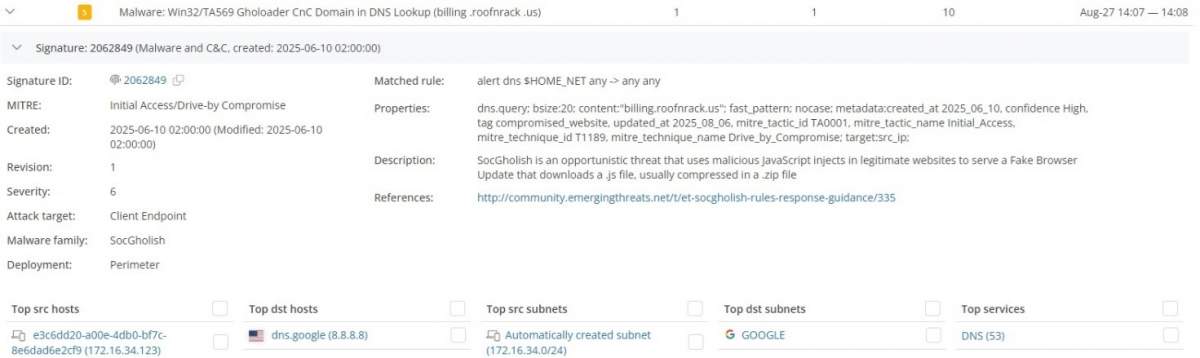

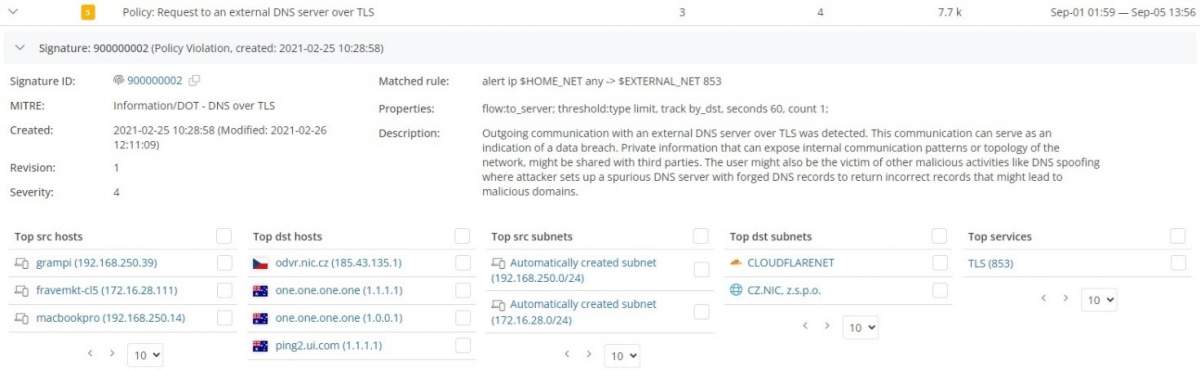

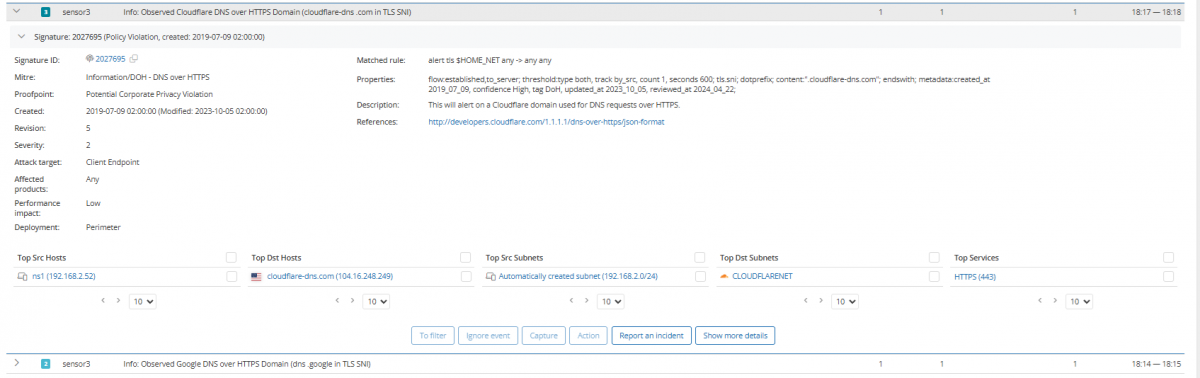

Шифрованные DNS-протоколы были созданы для защиты конфиденциальности пользователей, но в корпоративных сетях они часто формируют «слепые зоны». DoH (порт 443) и DoT (порт 853) шифруют DNS-трафик, что усложняет его инспекцию и применение политик безопасности. Риски здесь аналогичны открытому порту 53: злоумышленники могут передавать данные через туннель, обходить корпоративные резолверы или обеспечивать удалённый доступ к корпоративной инфраструктуре.

DoT обычно можно ограничить, заблокировав порт 853, но DoH контролировать значительно сложнее, поскольку он использует HTTPS-трафик на порту 443. Без инспекции такого трафика администраторы не имеют видимости того, к каким DNS-серверам фактически обращаются клиенты.

Рекомендации от экспертов GREYCORTEX:

- Заблокируйте порт 853, если его использование не является обязательным.

- Мониторьте TLS-трафик на наличие признаков и паттернов DoH на порту 443; при обнаружении нежелательного трафика можно блокировать соответствующие DNS-домены на этом же порту.

Когда вы не владеете своим DNS-доменом

Во время одного из аудитов эксперты GREYCORTEX столкнулись со случаем, когда администраторы создали второй домен из-за невозможности полностью перейти со старого. Исходный домен был company.com, а новый — company2v.com. На первый взгляд это выглядело как безопасное временное решение. Но новый домен так и не был зарегистрирован организацией — его зарегистрировал посторонний человек.

Последствия оказались серьёзными. Когда администраторы развернули прокси-сервер через Windows Group Policy (GPO), рабочие станции пытались обратиться к wpad.company2v.com, чтобы получить настройки прокси. Поскольку домен company2v.com контролировался сторонней лицом, DNS направлял такие запросы за пределы корпоративной сети. Изменяя DNS-записи этого домена, владелец мог перенаправлять трафик легитимных клиентов на любой сервер в Интернете.

Это создавало возможность атаки Man-in-the-Middle. Например, под видом легитимной загрузки — такой как firefox.exe — на большое количество рабочих станций могло быть доставлено вредоносное ПО. То, что начиналось как небольшая ошибка в регистрации домена, превратилось в прямой вектор атаки.

Рекомендации от экспертов GREYCORTEX:

- Контролируйте домены, похожие на вашу внутреннюю схему именования.

- Проводите аудит активных доменов в сети и подтверждайте право собственности на них.

- Обращайте внимание на автоматически генерируемые имена, например wpad.domain.com, которые злоумышленники часто используют.

Ошибки в IP-адресах DNS-серверов

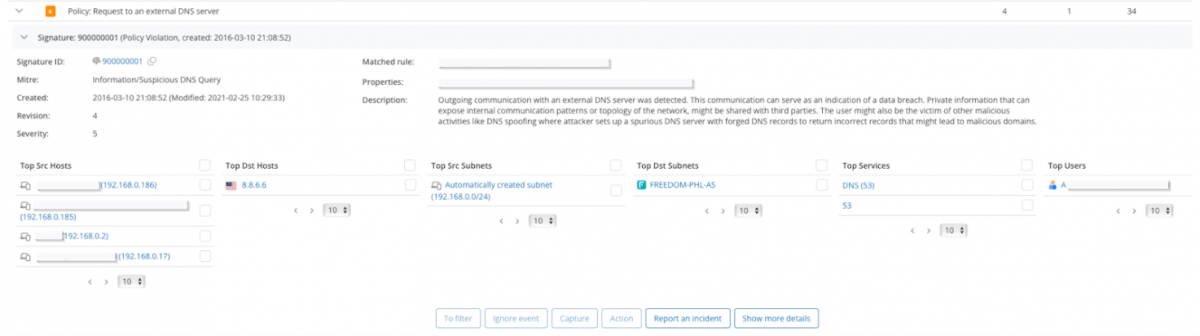

Проблемы с DNS не всегда являются результатом атак — иногда причина в человеческом факторе. Эксперты GREYCORTEX часто сталкиваются с ошибками в настройке DNS. Например, резолверы Google (8.8.8.8 и 8.8.4.4) нередко по ошибке вводят как 4.4.4.4 или 8.8.6.6. Частные диапазоны, такие как 192.168.x.x, иногда вводят без первой цифры, что приводит к некорректным адресам.

Если DNS-сервер настроен неверно, устройство не может разрешить доменные имена. На пользовательских системах такую ошибку обычно быстро замечают. Но на устройствах с ручной конфигурацией DNS — например, камерах, сенсорах или IoT-устройствах — она может долго оставаться незамеченной, блокируя критические обновления или вызывая скрытые проблемы в коммуникациях.

GREYCORTEX Mendel во время аудитов выявлял подобные случаи — например, один, когда тринадцать устройств многократно отправляли DNS-запросы на 8.8.6.6. Так как резолвер по этому адресу не существует, все запросы завершались неудачей. В худшем случае случайная ошибка может привести к резолюции на легитимный DNS-сервер в Интернете, что позволит внутренним DNS-запросам утекать за пределы компании.

Рекомендации от экспертов GREYCORTEX:

- Используйте централизованное управление настройками, чтобы снизить количество ошибок при ручном вводе DNS.

- Обеспечьте инспекцию DNS-трафика.

Почему DNS-гигиена требует внимания

Современным злоумышленникам не нужно взламывать межсетевые экраны, если DNS открывает им путь внутрь. Неконтролируемые запросы через порт 53, DNS-туннелирование, скрытое в DoT и DoH через порты 853 или 443, незарегистрированные домены или неправильно настроенные серверы — всё это создаёт скрытые каналы для развития атаки или эксфильтрации данных.

Непрерывный аудит и мониторинг трафика — единственные способы обнаружить такие ошибки до того, как они приведут к сбоям или инцидентам. GREYCORTEX Mendel обеспечивает видимость DNS-трафика, уведомляет о неавторизованных резолверах и выявляет признаки туннелирования за считанные минуты.

Ошибки DNS — лишь одна часть общей картины. Следите за нашими публикациями по анализу сетевой производительности, чтобы узнать, как обнаруживать другие сетевые аномалии, влияющие на безопасность и производительность.

Softprom — Value Added Distributor компании GREYCORTEX. Мы предоставляем техническую поддержку, глубокую экспертизу и помощь в реализации проектов.