ThreatQ - аналитика угроз.

ThreatQ предоставляет уникальное сочетание возможностей и управление операциями безопасности.

ThreatQuotient предлагает полноценное решение, ориентированное на угрозы безопасности, которое включает ThreatQ - надежную платформу аналитики угроз. В дополнение к основным функциям ThreatQ предоставляет уникальное сочетание возможностей и управление следующими операциями безопасности:

1️⃣Клиенто-ориентированная оценка

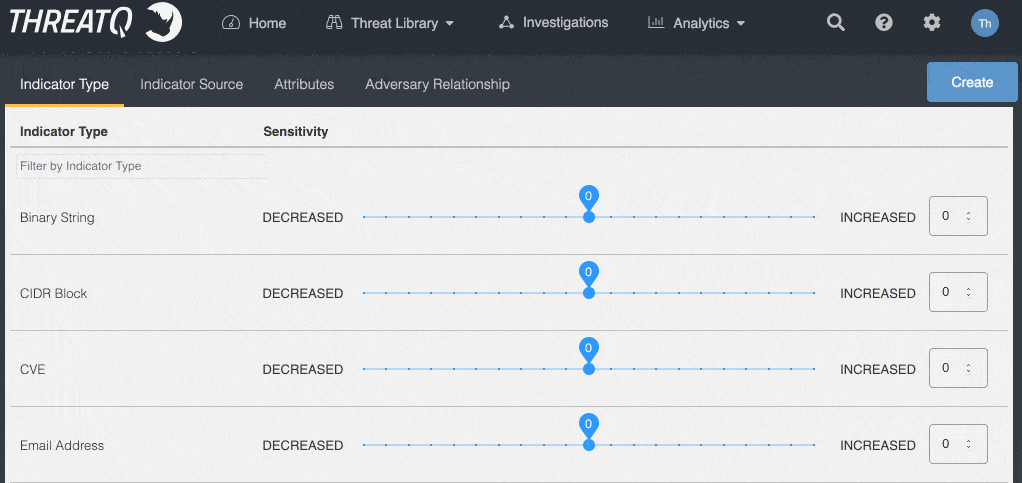

Объем опубликованных сегодня индикаторов опережает возможности большинства защитных технологий. Кроме того, вся аналитика одинакова; что выглядит угрозой для одной организации, может быть нерелевантно для другой. ThreatQ снижает информационный шум, тем самым повышая эффективность операций безопасности. Пользователи могут ранжировать приоритетность угроз на основе параметров относительно источника, типа, атрибутов и контекста определенного индикатора, а также атрибутов противника. Команды безопасности могут менять диапазоны оценок для большей детализации, автоматически перепрофилировать и переосмысливать аналитические данные, тогда как новые данные, события и знания будут постоянно обновляться.

2️⃣Расследование

ThreatQ Investigations - это первая ситуационная система кибербезопасности, созданная для совместного анализа угроз, общего понимания и скоординированной реакции. Построена поверх платформы аналитики ThreatQ, она встраивает визуализацию и документацию событий в общей среде для большего понимания и сосредоточения в течение всего процесса анализа. Это ускоряет расследование, улучшает сотрудничество между командами и позволяет руководителям команд управлять действиями, назначать задачи и видеть результаты практически в реальном времени.

3️⃣Интеграции

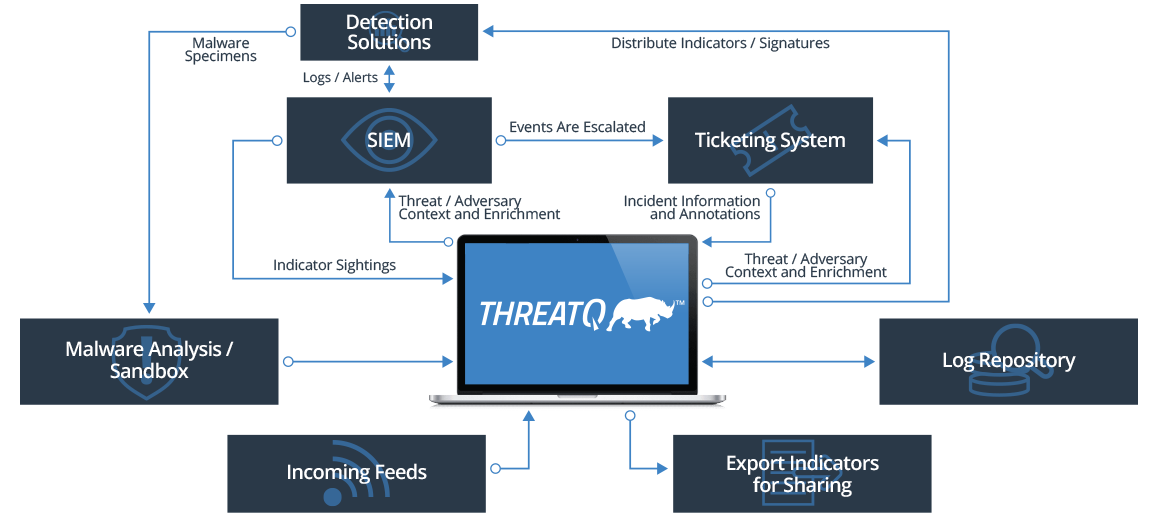

Двусторонняя интеграция (данные, поступающие на платформу и выходящие из нее) - это волна будущего, поскольку она автоматизирует полный цикл обмена данными. ThreatQ поддерживает двунаправленную интеграцию со всеми технологиями безопасности в экосистеме организации. Это позволяет аналитикам принимать решения значительно быстрее, используя данные, которые уже есть под рукой.

Некоторые из ключевых примеров использования включают интеграцию с:

- SIEM или хранилищами логов для повышения эффективности этих систем, уменьшения false positive результатов и упрощения расследования "rear-view mirror".

- Системами запросов для обогащения и ускорения начала расследований с более глубоким смыслом.

- Решениями управления уязвимостями для выявления возможных маршрутов атак, определения приоритетности исправлений и постоянной перенастройки, что позволяет быть на шаг впереди противника.

4️⃣Право собственности на данные

Обмен обогащенными данным о внешних угрозах, например, от производителей технологий или центров анализа и обмена информацией (ISAC), помогает усилить защиту большинства пользователей. Однако организации должны четко понимать, каким количеством информации эти группы готовы делиться и с кем. ThreatQ обеспечивает полный контроль, когда, какие данные и в каком объеме обмениваются. Варианты развертывания также влияют на право собственности на данные. В отличие от облачной платформы, где данные клиентов могут быть перекомпонованы поставщиком как часть их собственного канала, ThreatQ - это дополнительная платформа, которая позволяет организациям сохранять полное право собственности на данные.

Платформа ThreatQ выходит за рамки типичной платформы анализа угроз и включает следующие функции:

✔ Управление анализом угроз

Превратите данные об угрозах в информацию о них с помощью контекста и автоматически определите приоритеты на основе проставленных пользователем баллов и релевантности.

✔ Охота на угрозы

Предоставьте возможность командам активно искать злонамеренную активность, которая еще не определена сенсорной сеткой. Получите глобальную видимость для защитных тактик, приемов и процедур для улучшения качества, увеличения покрытия и скорости восстановления.

✔ Реагирование на инциденты

Получите глобальную видимость тактик и приемов противника для улучшения качества, расширения зоны наблюдения и увеличения скорости восстановления.

✔ Целевой фишинг

Упростите процесс разбора и анализа электронных писем с фишингом для предотвращения последствий и быстрого реагирования.

✔ Сортировка уведомлений

Присылайте только ту аналитическую информацию, которая имеет значение для уменьшения количества уведомлений, которые требуют расследования.

✔ Управление уязвимостями

Сосредоточьтесь на ресурсах с самым высоким риском и определите уязвимые места на основе знаний о том, как они используются.