Виявлення програм-вимагачів в мережевому трафіку

News | 29.10.2025

Програми-вимагачі (ransomware) існують уже багато років, але й досі залишаються найбільш руйнівною кіберзагрозою для організацій. Причина проста: зловмисники напрацювали величезний досвід у блокуванні ІТ інфраструктури у той час, коли ІТ інфраструктура набула величезного впливу на організацію роботи підприємтсва.

У 2017 році атака WannaCry без перебільшення охопила весь світ. А у 2021-му інцидент із Colonial Pipeline показав, як одна кампанія може паралізувати критичну інфраструктуру та спричинити масштабні перебої на рівні країни.

Ransomware значно еволюціонував за останні кілька років. На діаграмі наведено основні типи ransomware та пов’язаних із ним загроз.

Цю еволюцію підживлює поява моделі Ransomware-as-a-Service (RaaS). Набори для атак тепер можна придбати на підпільних ринках, що спрощує організацію атаки на організацію. Конкуренти, політичні актори чи будь-хто, хто прагне швидкої наживи, можуть запускати атаки «професійного рівня» без глибоких технічних знань.

Для фахівців із захисту висновок очевидний: ransomware більше не є тимчасовим трендом, а перетворився на сталу бізнес-модель. Раннє виявлення можливе коли аналіз відбувається там, де зловмисники не можуть сховатися — у мережевому трафіку, який завжди має індикатори їх присутності.

Обмеження класичних систем захисту

Більшість організацій покладаються на міжмережеві екрани (firewalls) та платформи захисту кінцевих точок (EPP/EDR) як на основні засоби захисту. Ці інструменти блокують відомі загрози, виявляють шкідливу активність на ноутбуках і серверах та допомагають аналітикам швидко реагувати. Для багатьох типів атак вони є ефективними.

Проблема виникає з усім, що агенти кінцевих точок не можуть охопити. Принтери, сканери, IP-телефони, камери або промислові OT / IoT-пристрої працюють на спеціалізованому ПЗ, які важче моніторити, оновлювати чи обслуговувати. Оскільки вони не підтримують встановлення агентів, такі пристрої стають слабкими місцями в інафраструктурі. Зловмисники це знають і активно використовують безагентні для подальшого проникнення всередину інфраструктури.

Саме тут проходить межа традиційних засобів безпеки: вони захищають системи з встановленим агентом і залишають «сліпі зони» в інших частинах інфраструктури. Наприклад мобільні пристрої, офісна перефирія, ІоТ обладнання, обладнання для відео-нагляду чи телефонії, Wi-Fi та DMZ зони тощо. Ці сліпі зони стають місцем, де кіберзлочинці находять можливості для запуску атак програм-вимагачів.

Чому важлива видимість мережі

Шифровальщик може потрапити в організацію різними шляхами, але не може діяти, не залишивши слідів у мережевому трафіку. Незвичне передавання даних, підключення до нетипового зовнішнього сервера чи раптове використання нового протоколу — усе це ознаки потенційного взлому.

На відміну від EDR інструментів, моніторинг мережі охоплює все — робочі станції та сервери, принтери, камери, IoT-пристрої, системи з застарілим ПЗ, які не підтримуються EDR, мобільні пристрої, спеціалізоване обладнання, незалежно від ОС чи інших характеристик пристрою. Це дає єдину точку огляду, яку зловмисники не здатні оминути.

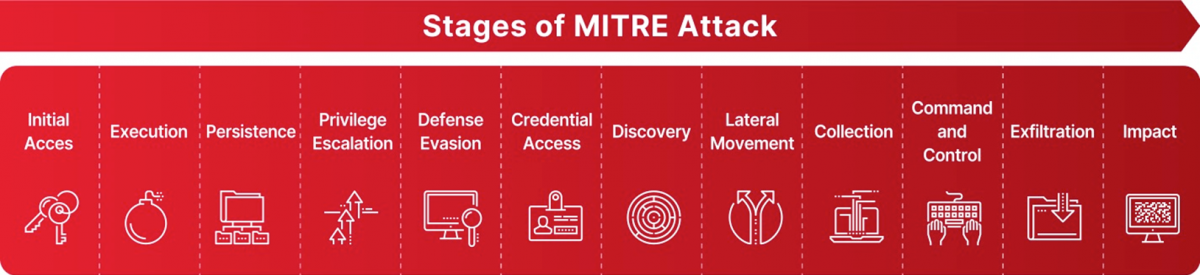

Ransomware: атака покроково за моделлю MITRE ATT&CK

Атаки ransomware розвиваються поступово проходячи певні етапи. Майже усі кроки передбачають передачу даних та залишають сліди у мережевому трафіку, які можна використати для раннього виявлення загрози.

Етап: Початковий доступ (Initial Access)

Зловмисник отримує початковий доступ до пристрою. Це може бути результатом експлуатації вразливості, помилки конфігурації, brute-force атаки чи використання викрадених облікових даних. У будь-якому випадку з’являється новий або нетиповий канал зв’язку, який можна спостерігати в мережі.

Етап: Виконання (Execution)

Зловмисник запускає скрипти для виконання наступних кроків атаки. Часто це завантаження, так-званих лоадерів (loaders) або експлойт-кітів. Це супроводжується аномальним мережевим трафіком, який виділяється на фоні решти трафіку.

Етап: Закріплення (Persistence)

Щоб зберегти доступ, атакувальник може підмінити код, створити нові облікові записи, увімкнути RDP або змінити SSH-ключі. Кожна з цих дій створює нові служби або нетипові з’єднання, залишаючи чіткі сліди в мережі.

Етап: Підвищення привілеїв і доступ до облікових даних (Privilege Escalation & Credential Access)

Зловмисники намагаються отримати вищі права доступу та збирають облікові дані, зазвичай на вже скомпрометованому хості. Коли для автентифікації використовуються токени, NTLM-хеші або облікові записи адміністраторів домену – такі дії можна відслідкувати у мережевому трафіку.

Техніки на кшталт Man-in-the-Middle, LLMNR poisoning або словникові атаки (dictionary attacks) також залишають характерні маркери в мережі.

Етап: Розвідка та горизонтальне переміщення (Discovery & Lateral Movement)

Атакувальник досліджує середовище, визначає нові цілі. Це може включати сканування мережі, перевірку відкритих портів, ідентифікацію сервісів, а потім переміщення всередині мережі через SMB, віддалене виконання коду або RDP. Кожна з цих дій створює виразні сигнали в трафіку.

Етап: Командування і контроль (Command & Control, C&C)

Встановлення зв’язку з сервером управління — критичний етап. Це може включати підключення до підозрілих IP-адрес або легітимних сервісів, що обходять чорні списки. Зазвичай використовуються періодичні маячкові сигнали (beaconing) або маскування під звичайні комунікації. Проте навіть ці методи створюють виявні закономірності у поведінці трафіку.

Етап: Екфільтрація даних (Exfiltration)

Остання стадія — викрадення даних. Вона проявляється як аномальні обсяги переданих даних, нетипові напрямки трафіку або використання легітимних хмарних сервісів — таких як Dropbox чи OneDrive. Ця активність сигналізує про виведення конфіденційної інформації або крадіжку корпоративних даних.

Виявлення ransomware за допомогою Mendel

Практично кожен етап атаки ransomware залишає сліди у мережевому трафіку — і саме для їх виявлення створено GREYCORTEX Mendel. Mendel відстежує поведінку всіх підєднаних у мережу елементів, а не лише кінцевих пристроїв. Він поєднує машинне навчання та поведінковий аналіз, моделюючи поведінку кожного пристрою, кожної служби на цьому пристрої, та будує модель поведінки підмережі в цілому. На основі цього аналізу Mendel здатен розрізняти шкідливу активність, потенційні загрози, аномалії та легітимний трафік.

Такий підхід є високоефективним там, де неможливо розгорнути EDR-агенти. Саме тому Mendel став важливою частиною сучасної екосистеми кібербезпеки. Він також легко інтегрується з XDR-платформами, розширюючи їхні можливості з виявлення та реагування за рахунок поглибленої аналітики мережевої активності.

Безпека після атаки

Зупинити ransomware — це лише частина завдання. Не менш важливим є перевірка, що зловмисники не залишили шлях для повторного проникнення. Приховані бекдори, сигнальний трафік (beaconing) або keep-alive-з’єднання можуть залишатися в мережі ще довго після блокування основної фази атаки.

Mendel допомагає провести таку оцінку, відстежуючи трафік після інциденту та виявляючи залишкові ознаки атаки. Чи то приховані зв’язки з C&C-сервером чи підозрілі внутрішні з’єднання між хостами.

Такий постійний моніторинг підсилює процес інформаційної безпкеи та забезпечує відмовостійкість інфраструктури. Як частина ширшої екосистеми кібербезпеки, Mendel не лише допомагає виявляти й зупиняти атаки, а й гарантує, що після усунення інциденту система залишається захищеною.

Переконайтеся, що нічого не залишилось непоміченим. Проведіть аудит безпеки з GREYCORTEX Mendel і переконайтесь у безпеці своєї мережі.

Звертайтеся за персональною консультацією стосовно рішень GREYCORTEX та з запитами на проведення пілотних проєктів – до фахівців Softprom.

Softprom — Value Added Distributor компанії GREYCORTEX.