LogRhythm - SIEM система

Еволюція SIEM системи: від менеджера логів до незамінного інструменту CISO

SIEM системи для управління інформацією та подіями безпеки (Security Information and Event Management) існують вже більше десяти років і за цей час зазнали значних змін, але основні функції, як і раніше, є найбільш ефективною основою для технологічного стеку будь-якої організації.

На самому фундаментальному рівні рішення SIEM система дозволяє організації централізовано збирати дані по всьому мережному середовищі, щоб у режимі реального часу отримувати уявлення про дії, які потенційно можуть становити ризик для організації.

Використання технології SIEM для забезпечення видимості мережної активності допомагає організаціям вирішувати проблеми до того, як вони завдадуть значних фінансових втрат, а також допомагає краще управляти активами компанії.

Зміст:

Переваги використання системи SIEM

Еволюція програмного забезпечення SIEM

Демонстрація SIEM системи у дії

У цій демонстрації, заснованій на реальних подіях, ви побачите, як аналітик безпеки використовує платформу NextGen SIEM для виявлення небезпечної для життя кібератаки на водоочисну станцію.Як працює SIEM-система?

Базовий набір можливостей вирішення SIEM системи включає збір даних, аналіз (або нормалізацію) даних та зіставлення цих даних для виявлення підозрілих чи проблемних дій. Така обробка та збагачення даних дозволяє проводити всі форми аналізу даних і може безпосередньо впливати на те, наскільки ефективно організація може здійснювати пошук та доступ до своїх даних.

Після того, як дані отримані та нормалізовані, програмне забезпечення SIEM зіставляє події за всіма даними в сукупності, щоб виявити закономірності компрометації та попередити кінцевого користувача про підозрілі активності.

SIEM система може знаходитися або локально (на вашому власному обладнанні), або в хмарі (на чужому обладнанні) і збирати дані з різних джерел даних.

Основні функції SIEM системи:

-

Керування журналами: збирання, нормалізація та агрегування даних журналів для забезпечення ефективного доступу до даних та управління ними.

-

Моніторинг у режимі реального часу: спостерігайте за діями в той момент, коли вони відбуваються у вашому мережному середовищі.

-

Розслідування інциденту: пошук та деталізація журналів для подальшого розслідування потенційного інциденту.

Переваги використання SIEM системи як основи безпеки

SIEM системи відповідають сучасним операційним потребам, забезпечуючи видимість у режимі реального часу, ефективний та безпечний доступ до даних, оптимізовані робочі процеси, уніфікований інтерфейс користувача та можливість налаштовувати спосіб управління своїм середовищем залежно від вимог організації.

Цінність SIEM системи для відділів безпеки та ІТ

- Ефективний збір та нормалізація даних для забезпечення точного та надійного аналізу

- Огляд вашого середовища в режимі реального часу для швидкого виявлення потенційних проблем та визначення їхньої пріоритетності.

- Простота доступу та пошуку за необробленими та проаналізованими даними для розслідування та дотримання вимог.

- Можливість зіставлення вашої безпеки та ІТ-операцій з існуючими платформами, такими як NIST та MITRE ATT&CK.

Широка інтеграція між постачальниками систем безпеки та ІТ

- Підтримка інтеграції з сотнями рішень у галузі безпеки та ІТ для подальшого розширення можливостей SIEM та збору даних.

- Централізоване управління всіма рішеннями, пов'язаними з безпекою, що поєднує розрізнені рішення в єдине ціле.

Дотримання нормативних вимог, правозастосування та звітність

- Забезпечте дотримання нормативних вимог за допомогою видимості та повідомлень у режимі реального часу, щоб мати уявлення про всі дії, пов'язані з дотриманням нормативних вимог.

- Вбудовані модулі відповідності автоматично виявляють порушення в міру їхнього виникнення, щоб зняти навантаження з ручного перегляду журналів аудиту.

Еволюція програмного забезпечення SIEM

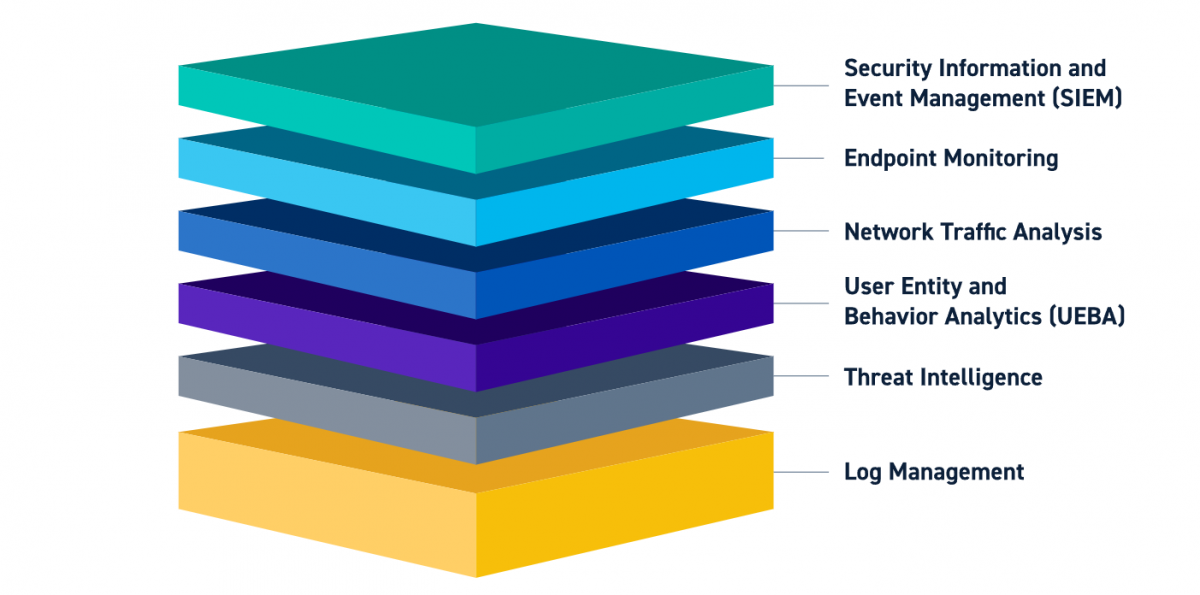

У міру того, як програмне забезпечення SIEM трансформувалося з часом, основні компоненти продовжують приносити користь, у той час як нові інноваційні технології, такі як автоматизація та нові аналітичні методи, були побудовані поверх традиційної основи SIEM, щоб забезпечити найбільш комплексний підхід до зниження ризиків у всіх сферах. організація.

Цю еволюцію можливостей та функцій часто називають "SIEM наступного покоління" (або NextGen SIEM). Розгортання рішення SIEM нового покоління надає вдосконалені методи захисту даних та підвищення ефективності роботи. У «Посібнику з NextGen SIEM» SANS надає конкретні критерії для переходу до наступної еволюції технології SIEM.

В основі всіх провідних SIEM-рішень лежать три ключові елементи:

1. Якість даних: ефективний прийом та нормалізація даних для забезпечення більш точного пошуку та аналізу.

2. Масштабованість: масштабування паралельно зі зростанням організації для збору, нормалізації та аналізу зростаючої кількості даних.

3. 3. Гнучкі варіанти розгортання:

- SaaS.

- Хмарне розгортання.

- Локальне розгортання.

Інтеграція аналітики загроз із базовими можливостями SIEM забезпечує додатковий контекст загроз, який може допомогти прискорити середній час виявлення (MTTD) та може полегшити частину тягаря розслідування інцидентів.

Канали аналітики шкідливих загроз зазвичай містять:- IP-адреси.

- URL-адреси.

- Доменні імена.

- Електронна адреса.

- Імена файлів.

- Хеші.

- Ключі регістру.

- DLL файли.

Поведінковий аналіз забезпечує унікальний погляд на активність користувачів та мережевих об'єктів, щоб мати можливість розставляти пріоритети та реагувати на поведінку, яка демонструє значне відхилення від нормальної поведінки. Рішення UEBA використовують машинне навчання (ML) для визначення як базового рівня (нормальної поведінки) кожного користувача та об'єкта, так і значущості будь-якої дії, що відхиляється від цього базового рівня.

UEBA приклади використання- Ексфільтрація даних.

- Зловживання сервісним обліковим записом.

- Зловживання внутрішнім доступом.

Аналіз мережного трафіку та пакетних даних дозволяє отримати уявлення про методи та шаблони зв'язку між мережними пристроями. Рішення NTA можна використовувати як набір правил пошуку конкретних моделей і відхилень у поведінці або як ефективний засіб пошуку загроз.

NTA – приклади використання- Використання програми.

- Ексфільтрація даних.

- Використання смуги пропускання.

Моніторинг кінцевої точки дозволяє відстежувати дії на кінцевій точці, включаючи перегляд, створення, зміну та видалення файлів. Ця можливість відстежувати доступ до файлів та їх зміна часто надається за допомогою рішення для кінцевих точок, яке включає моніторинг цілісності файлів (FIM) як частину набору функцій.

Приклади використання моніторингу кінцевих точок- Аналіз розслідування інцидентів.

- Ексфільтрація даних.

- Доступ до конфіденційних даних.

SOAR – це базовий набір можливостей, що підвищують операційну ефективність та спільну роботу на всіх інших рівнях платформи SIEM нового покоління. Ці можливості включають управління справами і контекстуалізацію для розслідування інцидентів, а також сценарії для оптимізації робочих процесів.