Gytpol Validator

Представляем Gytpol Validator — инструмент для мониторинга, обнаружения и устранения ошибок неверных конфигураций конечных точек

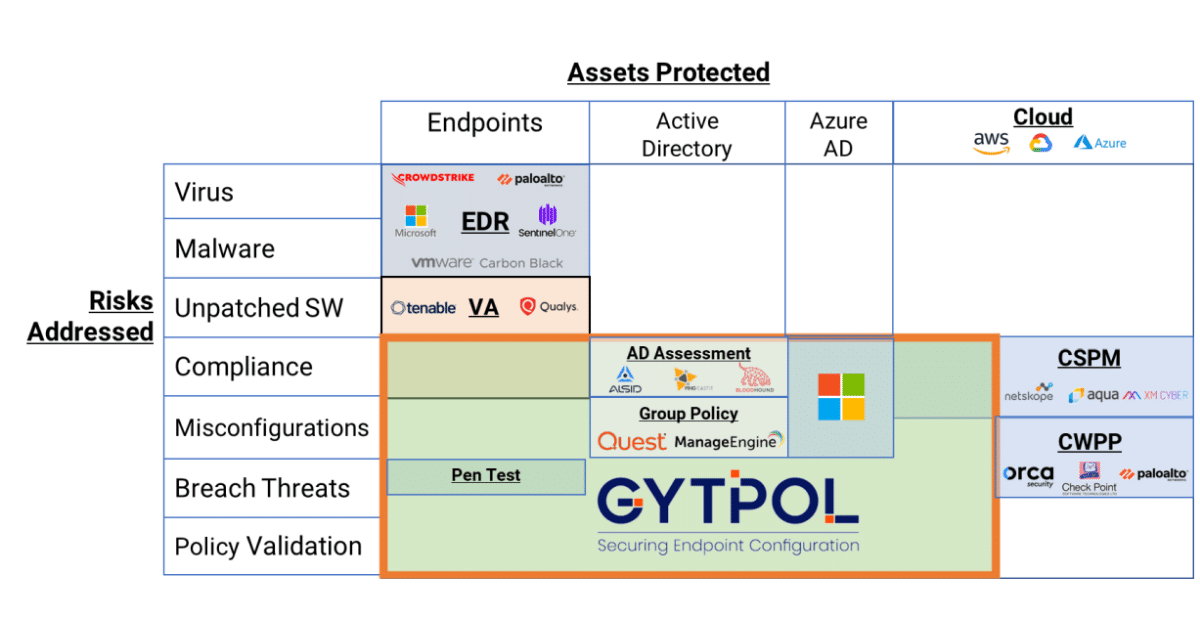

Зловмисники тепер діють швидше і використовують слабкі місця неправильної конфігурації ваших кінцевих точок (EndPoint) як плацдарм для початку кібератаки на вашу інфраструктуру. Будьте уважні і переконайтеся, що у вас є відповідне програмне забезпечення для швидкого та ефективного захисту. Ваші кінцеві точки та сервери, локальна інфраструктура та хмарні корпоративні сервіси будуть під надійним захистом із Gytpol Validator.

Gytpol Validator не тільки визначає ваші ризики, але й усуває їх

Основні переваги Gytpol Validator

- Унікальний продукт.

Моніторинг, виявлення та усунення проломів у безпеці, викликаних неправильною конфігурацією обладнання та помилками у застосовуваних політиках. - Візуалізація усієї інфраструктури.

Повна видимість всіх підключених пристроїв, а також місць підключення до мережі, навіть при віддаленій роботі з дому. - Покриття 100%.

Під контролем всі кінцеві точки та сервери, локальна інфраструктура та хмарні корпоративні сервіси.

Додаткові переваги валідатора Gytpol

- Надшвидкий розгін

Валідатор запускається протягом 30 хвилин та отримає перший набір результатів - Перевірка герметичності політики

Validator гарантує, що політики, визначені на кінцевих точках, дійсно застосовуються до кінцевих точок, а також виявляє непотрібні політики. - Постійна видимість

Валідатор забезпечує видимість кінцевої точки незалежно від того, чи підключені користувачі до VPN - AI Insights

Валідатор надає оцінку вашій поверхні атаки. Слідкуйте за поліпшенням з часом за допомогою автоматичного виправлення

Система безпеки конфігурації кінцевих точок (ECS), що лідирує на ринку, довела свою здатність запобігати порушенням, спричиненим неправильною конфігурацією, з інтегрованим моніторингом та автоматичним виправленням - з одним легким напівагентом, який працює без постійної потреби у поширенні програмного забезпечення, локальній інфраструктурі та інфраструктурі управління хмарою, або інших складних інтеграціях. Gytpol пропонує ідеальне рішення для управління політикою нульової довіри (Zero Trust).

Виявляє та усуває ризики конфігурації

(список продовжує зростати)

- Зменшення поверхні атаки

- Переміщення всередині периметра

- Реагування на інцидент

- Групова політика / перевірка Intune для мережевих ресурсів

- Міграція у хмару / гібридна хмара

- Оцінка Active Directory нового покоління

- Регулювання та відповідність

«Кіберзлочинець має бути щасливим лише один раз, а захисник має бути щасливим щохвилини кожного дня».