LogRhythm - SIEM система

Эволюция SIEM системы: от менеджера логов до незаменимого инструмента для CISO

SIEM системы для управления информацией и событиями безопасности (Security Information and Event Management) существуют уже более десяти лет и за это время претерпели значительные изменения, но основные функции по-прежнему служат наиболее эффективной основой для технологического стека любой организации.

На самом фундаментальном уровне решение SIEM система позволяет организации централизованно собирать данные по всей сетевой среде, чтобы в режиме реального времени получать представление о действиях, которые потенциально могут представлять риск для организации.

Использование технологии SIEM для обеспечения видимости сетевой активности помогает организациям решать проблемы до того, как они нанесут значительные финансовые потери, а также помогает лучше управлять активами компании.

Содержание:

Преимущества использования SIEM системы

Эволюция программного обеспечения SIEM

Демонстрация SIEM системы в действии

В этой демонстрации, основанной на реальных событиях, вы увидите, как аналитик по безопасности использует платформу NextGen SIEM для обнаружения опасной для жизни кибератаки на водоочистную станцию.Как работает SIEM-система?

Базовый набор возможностей решения SIEM системы включает сбор данных, анализ (или нормализацию) данных и сопоставление этих данных для выявления подозрительных или проблемных действий. Такая обработка и обогащение данных позволяет проводить все формы анализа данных и может напрямую влиять на то, насколько эффективно организация может осуществлять поиск и доступ к своим данным.

После того, как данные получены и нормализованы, программное обеспечение SIEM сопоставляет события по всем данным в совокупности, чтобы выявить закономерности компрометации и предупредить конечного пользователя о подозрительной активности.

SIEM система может находиться либо локально (на вашем собственном оборудовании), либо в облаке (на чужом оборудовании) и собирать данные из самых разных источников данных.

Основные функции SIEM системы:

-

Управление журналами: сбор, нормализация и агрегирование данных журналов для обеспечения эффективного доступа к данным и управления ими.

-

Мониторинг в режиме реального времени: наблюдайте за действиями в тот момент, когда они происходят в вашей сетевой среде.

-

Расследование инцидента: поиск и детализация журналов для дальнейшего расследования потенциального инцидента.

Преимущества использования SIEM системы в качестве основы безопасности

SIEM системы соответствуют современным операционным потребностям, обеспечивая видимость в режиме реального времени, эффективный и безопасный доступ к данным, оптимизированные рабочие процессы, унифицированный пользовательский интерфейс и возможность настраивать способ управления своей средой в зависимости от требований организации.

Ценность SIEM системы для отделов безопасности и ИТ

- Эффективный сбор и нормализация данных для обеспечения точного и надежного анализа

- Обзор вашей среды в режиме реального времени для быстрого выявления потенциальных проблем и определения их приоритетности.

- Простота доступа и поиска по необработанным и проанализированным данным для расследования и соблюдения требований.

- Возможность сопоставления вашей безопасности и ИТ-операций с существующими платформами, такими как NIST и MITRE ATT&CK.

Широкая интеграция между поставщиками систем безопасности и ИТ

- Поддержка интеграции с сотнями решений в области безопасности и ИТ для дальнейшего расширения возможностей SIEM и сбора данных.

- Централизованное управление всеми решениями, связанными с безопасностью, которое объединяет разрозненные решения в единое целое.

Соблюдение нормативных требований, правоприменение и отчетность

- Обеспечьте соблюдение нормативных требований с помощью видимости и уведомлений в режиме реального времени, чтобы иметь представление обо всех действиях, связанных с соблюдением нормативных требований.

- Встроенные модули соответствия автоматически обнаруживают нарушения по мере их возникновения, чтобы снять нагрузку с ручного просмотра журналов аудита.

Эволюция программного обеспечения SIEM

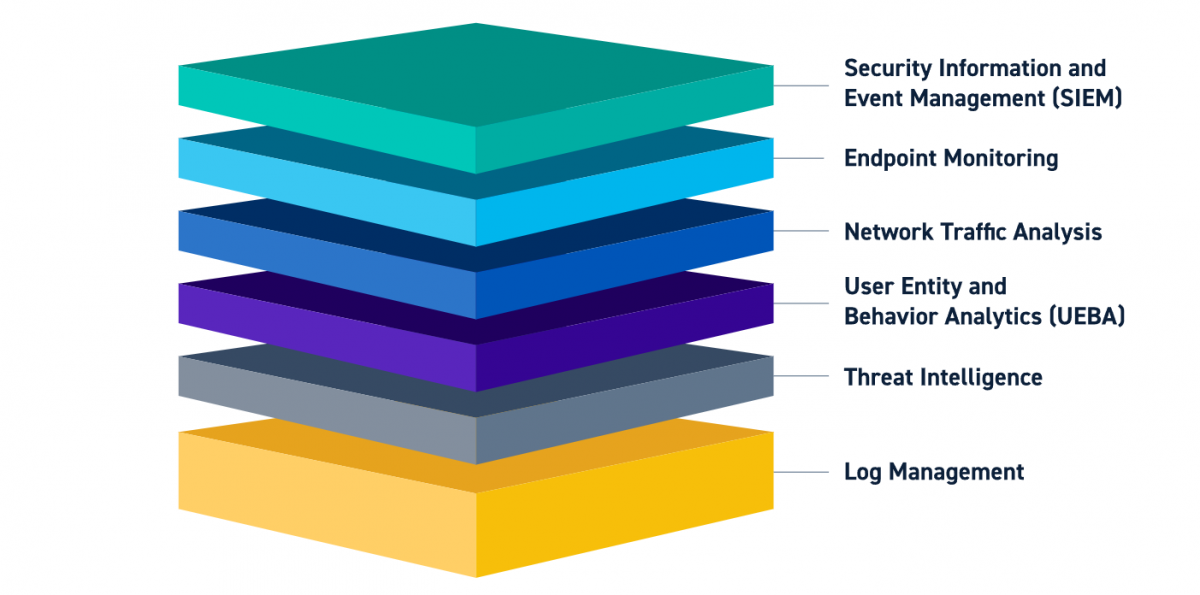

По мере того, как программное обеспечение SIEM трансформировалось с течением времени, основные компоненты продолжают приносить пользу, в то время как новые инновационные технологии, такие как автоматизация и новые аналитические методы, были построены поверх традиционной основы SIEM, чтобы обеспечить наиболее комплексный подход к снижению рисков во всех сферах. организация.

Эту эволюцию возможностей и функций часто называют «SIEM следующего поколения» (или NextGen SIEM). Развертывание решения SIEM нового поколения предоставляет усовершенствованные методы защиты данных и повышения эффективности работы. В «Руководстве по NextGen SIEM» SANS предоставляет конкретные критерии для перехода к следующей эволюции технологии SIEM.

В основе всех ведущих SIEM-решений лежат три ключевых элемента:

1. Качество данных: эффективный прием и нормализация данных для обеспечения более точного поиска и анализа.

2. Масштабируемость: масштабирование параллельно с ростом организации для сбора, нормализации и анализа растущего количества данных.

3. Гибкие варианты развертывания:

- SaaS.

- Облачное развертывание.

- Локальное развертывание.

Интеграция аналитики угроз с базовыми возможностями SIEM обеспечивает дополнительный контекст угроз, который может помочь ускорить среднее время обнаружения (MTTD) и может облегчить часть бремени расследования инцидентов.

Каналы аналитики вредоносных угроз обычно содержат:- IP-адреса.

- URL-адреса.

- Доменные имена.

- E-mail адреса.

- Имена файлов.

- Хэши.

- Ключи регистра.

- DLL файлы.

Поведенческий анализ обеспечивает уникальный взгляд на активность пользователей и сетевых объектов, чтобы иметь возможность расставлять приоритеты и реагировать на поведение, которое демонстрирует значительное отклонение от нормального поведения. Решения UEBA используют машинное обучение (ML) для определения как базового уровня (нормального поведения) каждого пользователя и объекта, так и значимости любого действия, отклоняющегося от этого базового уровня.

UEBA примеры использования- Эксфильтрация данных.

- Злоупотребление сервисным аккаунтом.

- Злоупотребление внутренним доступом.

Анализ сетевого трафика и пакетных данных позволяет получить представление о методах и шаблонах связи между сетевыми устройствами. Решения NTA можно использовать как набор правил для поиска конкретных моделей и отклонений в поведении или как эффективное средство поиска угроз.

NTA - примеры использования- Использование приложения.

- Эксфильтрация данных.

- Использование полосы пропускания.

Мониторинг конечной точки позволяет отслеживать действия на конечной точке, включая просмотр, создание, изменение и удаление файлов. Эта возможность отслеживать доступ к файлам и их изменение часто предоставляется с помощью решения для конечных точек, которое включает мониторинг целостности файлов (FIM) как часть набора функций.

Примеры использования мониторинга конечных точек- Анализ для расследования инцидентов.

- Эксфильтрация данных.

- Доступ к конфиденциальным данным.

SOAR — это базовый набор возможностей, которые повышают операционную эффективность и совместную работу на всех других уровнях платформы SIEM нового поколения. Эти возможности включают в себя управление делами и контекстуализацию для расследования инцидентов, а также сценарии для оптимизации рабочих процессов.