Распространенные угрозы в отраслевых вертикалях. Исследование Citrix

News | 22.07.2022

Угрозы приложений, с которыми может столкнуться ваша компания, более распространены, чем вы думаете. Как Citrix Partner Distributor мы можем помочь вам начать работу с инструментами, обеспечивающими безопасность ваших данных. Отправьте запрос на демонстрацию или консультацию, чтобы узнать больше.

В отличие от стандартных Firewall, которые работают на 3 и 4 уровнях сетевого стека (L3 и L4), Web Application Firewall (WAF) работают на 7-м уровне (L7) и располагаются непосредственно перед приложением. Их работа заключается в отслеживании трафика HTTP/s для выявления запросов и ответов, которые нарушают правила протокола или политики для конкретных приложений, а затем в фильтрации или блокировке этого трафика для обеспечения безопасности приложения.

В недавнем исследовании, проведенном группой Citrix Cyberthreat Research Initiative (CTRI), метаданные об атаках, полученные из устройств Citrix ADC, развернутых в корпоративных сетях, использовались для получения информации о рисках приложений, которым подвергались клиенты. Выводы группы были одинаковыми для большинства отраслевых вертикалей и согласовывались с угрозами, выделенными в OWASP Топ-10.

В этом обзоре делимся результатами, которые подчеркнут, насколько широко распространены эти угрозы в различных отраслях: от DDoS-атак на критически важные ресурсы из-за переполнения буфера, до возможности установки вредоносного ПО из-за непоследовательной проверки файлов cookies в приложениях.

Самые распространенные атаки на приложения

Компания Citrix использовала аналитику Citrix Web App Firewall, чтобы определить 5 основных типов атак, наблюдаемых в средах клиентов, которые были собраны из глобальной клиентской базы в различных отраслевых вертикалях в течение одного года (с апреля 2021 года по апрель 2022 года). Собранные данные были обезличены (деидентифицированы) для проведения исследования. Пять наиболее распространенных типов атак приложений, обнаруженных Citrix Web App Firewall в клиентских средах за этот период, включали:

- Прямой запрос (принудительный просмотр)

- Межсайтовый скриптинг (Cross-site scripting)

- Внедрение SQL-кода (SQL injection)

- Переполнение буфера (Buffer Overflow)

- Консистенция файлов cookie

Рассмотрим основы каждого типа атаки. Во многих сценариях Web Application Firewall с правильными наборами политик, настроенными и развернутыми перед приложением, может помочь организациям обнаружить и смягчить эти атаки.

Прямой запрос (принудительный просмотр) — CWE-425: атаки с прямым запросом позволяют обойти аутентификацию и авторизацию приложения, а также взломать или изменить корпоративные ресурсы. Если не принять меры, это может повлиять на конфиденциальность и целостность данных организации.

Cross-site scripting — CWE-79: Несанкционированные сценарии, внедряемые в ответ и выполняемые в браузере пользователя, могут иметь следующие последствия:

- Передача конфиденциальной информации от жертвы злоумышленнику, например информации о сеансе из файлов cookies.

- Разрешить злоумышленнику отправлять вредоносное содержимое в приложение.

- Получение привилегированного доступа к устройству жертвы.

Они представляют значительную угрозу безопасности для бизнеса, и WAF должны быть включены по умолчанию для защиты от атак этого типа.

Внедрение SQL-кода (SQL injection) — CWE-89: Использование уязвимостей внедрения SQL позволяет злоумышленникам изменять параметры команд SQL и получать несанкционированный доступ к данным. Рост количества веб-приложений, управляемых базами данных, делает этот тип атаки популярным, поскольку уязвимость легко обнаружить и использовать, а вознаграждение может быть высоким. Поскольку атаки с внедрением SQL-кода осуществляют прямую атаку на ценные данные, хранящиеся в приложении, последствия атаки могут быть серьезными. Предприятиям следует использовать Web Application Firewall, который проверяет каждый запрос SQL, чтобы блокировать атаку.

Переполнение буфера (Buffer Overflow) — CWE-119: этот тип атаки использует ошибки в программном обеспечении, что позволяет злоумышленникам выполнять код, который изменяет предполагаемый поток приложения. Компаниям следует защититься от атак этого типа, потому что они приводят к непредсказуемости и нестабильности производительности и часто используются для организации DDoS-атаки на ресурсы или даже для раскрытия конфиденциальной информации.

Согласованность файлов cookies — CWE-565: когда приложения не выполняют проверку и проверку целостности файлов cookies, злоумышленники могут легко обойти аутентификацию и запустить несанкционированные действия в отношении приложения. Это может привести к изменению входных данных или послужить трамплином для других атак, таких как межсайтовый скриптинг или SQL-инъекция, серьезно нарушая целостность данных бизнеса и создавая утечки данных. Это также популярный способ установки программ-вымогателей. Обеспечение согласованности файлов cookies — это базовая защита Web Application Firewall и её следует всегда включать.

Уровень распространенности атак одинаков во всех отраслях

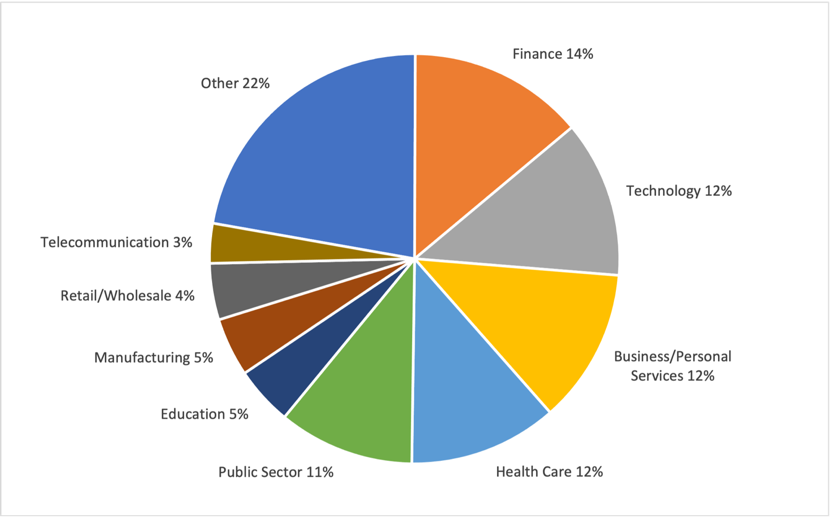

Citrix также проанализировали клиентов по отраслевой вертикали, чтобы выявить любые статистически значимые закономерности, связанные с типом атаки.

На диаграмме представлена разбивка клиентской базы по отраслевым вертикалям. Обратите внимание, что этот анализ отражает не общий объем атак, а процент клиентских сред, в которых наблюдалась каждая атака.

В ходе анализа обнаружена поразительная согласованность в распространенности различных атак по вертикалям с небольшими вариациями. Ниже процент организаций в каждой вертикали, подвергшихся атакам этих типов.

Финансы

Прямой запрос: 69 процентов

Межсайтовый скриптинг: 68 процентов

Внедрение SQL: 65 процентов

Переполнение буфера: 58 процентов

Консистенция файлов cookie: 48 процентов

Технологии

Прямой запрос: 65 процентов

Внедрение SQL: 59 процентов

Межсайтовый скриптинг: 56 процентов

Переполнение буфера: 47 процентов

Стабильность поля: 43 процента

Бизнес-услуги

Прямой запрос: 65 процентов

Межсайтовый скриптинг: 64%

Внедрение SQL: 61 процент

Переполнение буфера: 42 процента

Консистенция файлов cookie: 42 процента.

Здравоохранение

Прямой запрос: 62 процента

Межсайтовый скриптинг: 56 процентов

Внедрение SQL: 52 процента

Переполнение буфера: 52 процента

Подделка межсайтовых запросов: 31 процент

Государственный сектор

Прямой запрос: 69 процентов

Межсайтовый скриптинг: 68 процентов

Внедрение SQL: 68 процентов

Переполнение буфера: 60 процентов

Консистенция файлов cookie: 52 процента.

Хотя существует некоторая разница в распространенности атак, как сообщает Citrix, не наблюдалось статистически значимой разницы в типах атак по отраслям. Исходя из этих данных, можно сделать вывод, что:

- Пять наиболее распространенных атак не являются целевыми действиями против конкретной отраслевой компании, а, вероятно, носят оппортунистический характер и типичны для среды, в которой организации работают сегодня.

- Сложность архитектуры приложений и устаревшие технологии в серверной части (например, приложения на основе C/C++, которые более подвержены атакам с переполнением буфера) могут быть лучшим индикатором поверхности атаки, чем принадлежность к отраслевой вертикали.

- Отрасли, в которых обычно применяются дополнительные проверки (например, удостоверения личности), как правило, подвергаются немного меньшему количеству атак, чем в среднем (например, здравоохранение).

- Секторы, в которых есть ряд общедоступных приложений, как правило, имеют несколько более высокий риск атак (например, государственный сектор, финансы).

Организации должны серьезно отнестись к этим угрозам и внедрить технологии защиты, чтобы противостоять злоумышленникам. Потенциальное воздействие одной из таких атак может быть очень серьезным: от потери доходов и конфиденциальных данных до штрафов и ударов по репутации компании. Распространенность этих попыток атак в разных отраслях подчеркивает важность наличия Web Application Firewall в качестве одного из инструментов, помогающих предотвратить их.

Citrix Web Application Firewall имеет единый код для виртуального, аппаратного и контейнерного оборудования, что обеспечивает согласованность вашей модели развертывания.

Дополнительна информация о возможностях Citrix Web App Firewall: в документации по продукту.

Видео: Как запустить эффективную систему защиты в минимальное время в условиях новейшего рынка.