Современные решения киберзащиты в сетях АСУТП

News | 03.09.2019

Непрекращающийся вал кибератак на ряд промышленных предприятий по всему миру заставляет многие компании предпринимать всё новые меры по киберзащите. Несмотря на то, что такое положение в сфере промышленной кибербезопасности возникло не вчера, тем не менее со времен Stuxnet состояние дел значительно не улучшилось. Успешным атакам подвергаются вполне продвинутые предприятия с развитой системой кибербезопасности и тяжесть ущерба от атаки к атаке растет в геометрической прогрессии. Казалось бы, многие атаки рассчитаны на обычные сети IT, и возможно, даже не имели начальной цели поразить технологические сети, тем не менее, ущерб технологическим сетям значителен.

За первый квартал 2019 потери от LockerGoga ожидался в 52 млн.$ только в Norsk Hydro, одного из крупнейших производителей алюминия в мире. Убытки от Wannacry составили около 4млрд. $, от Petya, около 10млрд.$. Рабочие станции сетей АСУТП, были затронуты частично, поскольку уязвимости касались, только рабочих станций и панелей оператора под управлением Windows.

Далее пристальное внимание специалистов АСУТП привлекла комплексная атака HatMan (TRITON, TRISIS) на одном из нефтеперерабатывающих предприятий на Ближнем Востоке. Злоумышленники скомпрометировали технологическую сеть предприятия и контролировали ее, по крайней мере, несколько месяцев. По сообщению участвовавших специалистов, причиной выявления атаки стала неудачная команда взятого под управление контроллера функциональной безопасности с тройным резервированием привела к остановке критически важного оборудования. Пострадавшее предприятие, по словам участника событий, обладало развитой системой кибербезопасности (неназванной). Результат атаки привести к ложным выводам об общей низкой эффективности систем предотвращения вторжений в целом.

Беспечность многих специалистов АСУТП касательно безопасности собственных сетей во многом обусловлена относительной редкостью известных киберугроз в промышленной сфере, сферой ответственности группы IT кибербезопасности (что зачастую связано с организационными просчетами руководства предприятия), особенностями функционирования предприятия с четко очерченными ролями.

Однако следует напомнить, что информация о фактах вторжений и их последствиях в этой сфере достаточно закрыта для широкой публики, и, зачастую, неизвестна даже многим специалистам. Это связано во многом с имиджем крупных компаний, стоимости их акций на рынке, биржевыми спекуляциями. Необходимо напомнить, что промышленные сети во многом более уязвимы, чем обычные.

Первая особенность промышленных сетей — это «открытость». Это связано с удобством конфигурирования, обслуживания, изменения прикладных программ на сетевых устройствах.

Многие ПЛК имеют возможность использования SD карт для хранения данных и прикладных программ. Производители автоматики, вне всякого сомнения, прилагают все усилия для защиты от несанкционированного доступа к сетевым активам. Эта особенность связана с рядом других особенностей.

Факт наличия большого количества производителей промышленной автоматики вызывает вопрос о врожденных уязвимостях производимых ими устройств. Сколько специалистов прошли через центры разработки этих производителей, чем занимаются сейчас бывшие разработчики, к каким данным они имели отношение? Какую часть работ производители доверяют разрабатывать сторонним организациям, аутсорсерам, сколько разработчиков покинули эти сторонние организации? Считают ли производители достаточным условием подписание договоров о неразглашении с аутсорсерами и их сотрудниками для уверенности в конфиденциальности информации?

Многие производители ПЛК и роботов используют сторонние операционные системы реального времени для своего «железа». Имеют ли они хоть какой-либо контроль за разработчиками этих операционных систем? Другие производители используют сторонние устройства на правах ребрендинга. Существует ли какое-либо взаимодействие производителя и его субпоставщиков, учитывая текучку кадров? Вполне понятно, что это вопросы риторические, и, существующая практика взаимоотношений между производителями и их субпоставщиками компонентов, услуг программистов регулируются ими самими и вполне разумным желанием снизить расходы.

Также очевидно то, что никаких гарантий от утечек информации не может существовать в рамках сложившихся экономических взаимоотношений.

Отдельно стоит отметить существование в устройствах автоматики бэкдоров производителей для себя, по требованию спецслужб и доступа к такой информации хоть и ограниченного, на все же немалого числа специалистов, которые покидают отделы разработок производителей и соответствующие отделы спецслужб. В процессе атаки HatMan, злоумышленник получил доступ к контроллеру как раз посредством недокументированного привилегированного профиля пользователя, используемого, по-видимому, техподдержкой производителя. Таким образом вполне понятно, что служебная и коммерчески важная информация вместе с ее носителями вполне свободно наличествует на рынке.

Кроме того, стоит отметить сложившиеся особенности взаимоотношений на рынке услуг промышленной автоматизации. Часть предприятий, особенно, с непрерывным технологическим циклом (process industry) используют проектные отделы, либо выделенных партнеров производителей DCS (распределенных систем управления) для внедрения, поддержки систем автоматики и визуального контроля, для изменения технологических процессов. Таким образом, сторонние организации со своими сотрудниками, текучкой кадров имеют доступ к промышленной сетевой структуре. То же касается и системных интеграторов, внедряющих системы управления и SCADA в производстве.

Зачастую в технологии производства используется машиностроительное оборудование со встроенными устройствами автоматики с закрытым доступом для защиты алгоритмов управления, считающихся интеллектуальной собственностью. Кроме известных проблем с «непрозрачностью» работы, диагностикой в случае поломок, такие системы обслуживает только персонал производителя. Зачастую одним из условий гарантии, является удаленный контроль за работой механики (вибрация и температура подшипников) со стороны производителя. Это приводит к возникновению «слепых зон» в сети, к которым доступ специалистам АСУТП ограничен.

Таким образом, несмотря на все меры безопасности предпринимаемыми службой безопасности предприятия, ИБ, специалистами АСУТП, промышленная сеть предприятия вовсе не является уверенно «закрытой снизу». Отнюдь не нулевое количество сторонних людей могут иметь доступ к технологической сети. Вполне очевидно, что вряд ли все эти люди будут непосредственно иметь злой умысел, вполне достаточно случайно скомпрометированного устройства. Пример атаки STUXNET показывает вполне успешную атаку на физически изолированный от внешних сетей объект.

Целевые кибератаки, как явно показал HatMan, со стороны скомпрометированной IT сети предприятия, также вполне возможны несмотря на использование специалистами ИБ широких средств - антивирусов, межсетевых экранов, средствами управления событиями SIEM, предотвращения и выявления вторжений IDS/IPS и т.д.

Отдельно стоят, популярные нынче на предприятиях с распределенной инфраструктурой, беспроводные решения. Вне всякого сомнения, подобные решения значительно экономят бюджет проектов, благодаря отсутствию кабельно-проводниковой продукции. Однако несмотря различные меры по шифрованию данных, вопрос остается открытым. Кроме того, много вопросов вызывает доступ ко встроенным веб-серверам промышленных устройств (например, к преобразователям частоты) по встроенному коммуникационному модулю WIFI.

Все указанные выше обстоятельства делают картину безопасности сетей АСУТП достаточно безрадостной. Большое количество разнородных устройств, зачастую от разных производителей, различные коммуникационные протоколы, интегрированные в единую систему с огромным количеством точек входа для потенциальных уязвимостей, «слепые зоны», разнородность типов устройств и их производителей делают промышленную сеть потенциально опасной. Всё это требует самых современных подходов и средств контроля уязвимостей.

Отдельно стоит упомянуть традиционные проблемы по зонам разграничения между АСУП и АСУТП. Особенно они возрастают в случае внешних атак через IT-шный сегмент сети в сегмент АСУТП. Кто ответственен, кому разрабатывать меры по дальнейшему недопущению подобных атак? Традиционно, кибербезопасность находится в сфере IT департаментов, но всё чаще команда АСУТП вынуждена предпринимать меры самостоятельно.

Одним из эффективных методов противодействия промышленным киберугрозам являются специализированные системы контроля уязвимостей, разработанные для промышленных систем автоматизации.

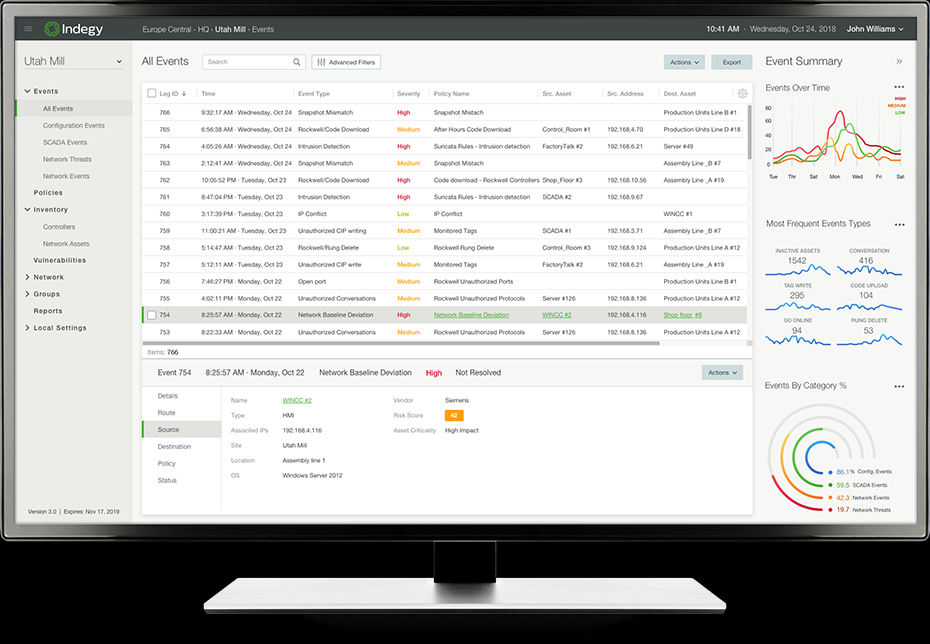

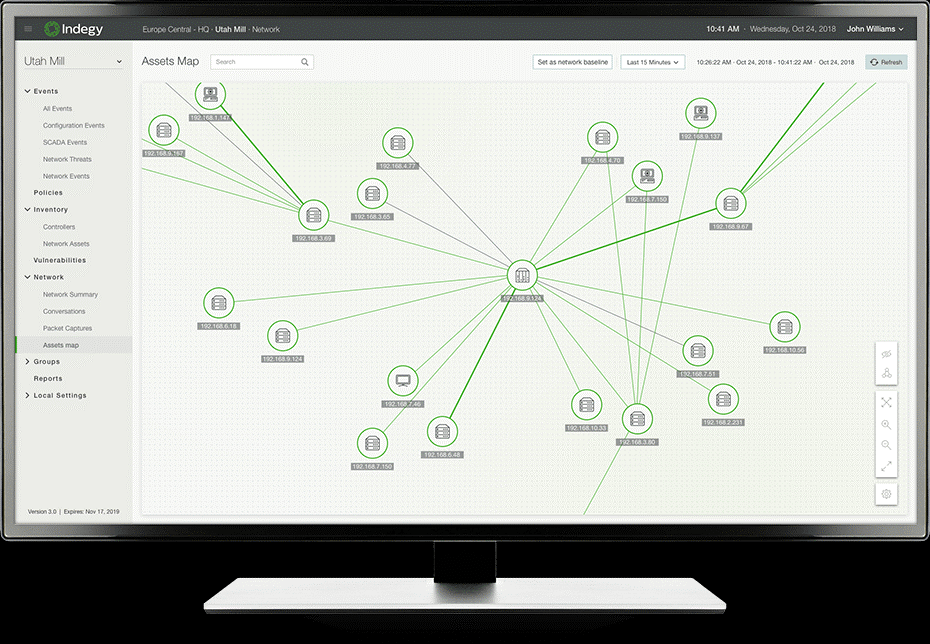

В портфеле одного из самых крупных дистрибьюторов в направлении ИТ-безопасность, компании Softprom, такие системы представлены решениями от Indegy и Cyberbit.

Кроме традиционных для подобных систем требований касательно контроля соединений, определения аномалий и уязвимостей по базе данных сигнатур, от таких систем требуются умение работать со специализированными промышленными протоколами. Кроме того, поскольку открытость промышленных протоколов позволяет обеспечить доступ к каждому сетевому активу (ПЛК, преобразователю частоты, прибору КИП, операторской панели и т.д.). Лучшие образцы подобных систем могут вполне контролировать версию FW, обновления, целостность прикладной программы и факт ее изменения любым способом (сетевое обновление, обновление непосредственно на ПЛК прямым подключением программатора, через флэш-карту).

Вдобавок, есть возможность смотреть мгновенные состояния контроллера, состояния цифровых и аналоговых входов-выходов. Всё это позволяет определить целостность внутренней среды устройства, определить успешные и неуспешные попытки изменить прикладную программу контроллера, сетевые устройства защиты и управления в энергосетях. Возможность понимать такие промышленные протоколы как Profinet, Ethernet/IP, Modus по TCP/IP, EtherCAT, IEC 61850 и т.д., и, позволяет не только контролировать программную целостность сетевых устройств, но и провести инвентаризацию сетевых активов, первый шаг к осознанному построению системы кибербезопасности промышленной сети.

Специализированные средства обнаружения / предотвращения киберугроз сетей АСУТП представляют собой последний рубеж обороны для атак со стороны IT сети предприятия и передовой с нижней стороны периметра. Это важный инструмент специалистов АСУТП, поскольку тот же HatMan показал, что целевая атака сквозь IT-сеть вполне способна пройти межсетевые экраны и достичь критического объекта в нижних сегментах промышленной сети.

Из крайне неприятных деталей Hatman наибольшую обеспокоенность вызывает неопределённо долгое присутствие злоумышленников в промышленном сегменте сети. Опыт показывает, что не выявленная компрометация сети на протяжении долгого времени с не активированными эксплойтами довольно типичная ситуация. Поэтому решения, на базе специализированных средств обнаружения / предотвращения киберугроз позволяют не только обнаруживать потенциальные уязвимости (не обновленное FW, активы без паролей и т.д.), но и выявить угрозы нулевого дня по факту несанкционированного ложного обновления прикладной программы или сетевого устройства.

Отдельно нужно сказать о платформе создания ложных целей DDP (Distributed Deception Platform), позволяющей развернуть сеть поддельных устройств-приманок, практически неотличимых от реальных, особо привлекательных для злоумышленников. Использование доступной на ловушках ложной информации - пароли, сетевое окружение, закладки, файлы пользователей и конфигурации систем, практически со 99% вероятностью позволяет обнаружить злонамеренное проникновение. В технологической сети развёртываются имитации ПЛК, серверов SCADA и других сетевых активов, также есть возможность выделить реальное устройство, служащее наиболее привлекательной ловушкой. Ловушки фактически являются датчиками проникновения.

В компании Softprom подобная система представлена решением от TrapX Security.

Оба упомянутых решения в координации с другими мерами позволяют значительно повысить уровень безопасности согласно стандартов NERC CIP, NIST 800-82, IEC 62443.

Также хотелось бы упомянуть популярную концепцию Промышленность 4.0, инициативу немецкого правительства, активно продвигаемую большим количеством производителей и экспертов по всему миру.

Немецкая инициатива, поддержанная мировыми лидерами автоматизации производства, предполагает общие направления модернизации и развития цифрового производства. Бессистемная цифровизация экономики поставлена в рамки планового развития.

Кибербезопасность и концепция Промышленности 4.0 прочно связаны цифровизацией производства. Попытки изолировать промышленные сети в рамках ускоряющейся цифровизации, и, особенно, со всё более распространённым внедрением систем управления производственными процессами MES (manufacturing execution system), и, её интеграцией с ERP и SCADA это просто наивные иллюзии.

Рамки развития автоматизации производств, использование промышленного IoT, уход сервисов в «облака», насыщение промышленных сетей цифровыми устройствами полевого уровня, создают дополнительные точки входа потенциальных промышленных киберугроз. Обилие информации о существовании угроз, и отсутствие достоверной информации о деталях кибератак, сокрытие многими предприятиями фактов ущерба о них, понимание масштаба угроз и отсутствие понимания что нужно делать, широкий выбор решений с путанными описаниями возможностей смазывают картину, и, зачастую, не позволяют принять взвешенное решение, каким же образом можно защитить свою промышленную сеть. Усугубляет растерянность фактов успешных атак без подробностей о системах киберзащиты, применявшихся пострадавшими или их отсутствии. К сожалению, 80% компаний скрывают даже сам факт кибератак, не говоря уже о том, чтобы поделиться подробностями. Собственно, этот вполне очевидный всем специалистам факт приводит нас к необходимости самостоятельно изучить возможности вышеуказанных решений, в чем Вам поможет компания Softprom. Широкие возможности по увеличению уровня кибербезопасности Ваших сетей АСУТП представлены решениями от Indegy, Ciberbit, TrapX Security в портфеле Softprom – одного из самых больших дистрибьюторов в направлении ИТ-безопасность.

Только применение комплекса самых передовых решений для безопасности сетей АСУТП может помочь Вам успешно бороться с постоянно усложняющимися и развивающимися киберугрозами.

Также, доступна возможность протестировать данные решения, как на полигоне компании Softprom, так и в реальной среде. Наша команда сертифицированных инженеров и специалистов, предоставит весь необходимый комплекс услуг и решений, по реализации пилотного проекта и консультации в направлении SCADA Security. Для заказа консультации, демонстрации или пилотного проекта, воспользуйтесь формой запроса через наш сайт.