Три глобальные тренда информационной безопасности или зачем нужна система адаптивной безопасности

News | 05.09.2016

В настоящее время в мире ИТ наблюдается несколько глобальных трендов, которые влияют на развитие ИБ.

Первый тренд – это дигитализация бизнеса и переход к концепции клиент-облако. Бизнес все больше систем и приложений переводит в облачные платформы, предоставляет доступ внутренним работникам, удаленным пользователям, контракторам и партнерам к своим ресурсам с различных устройств – ПК, смартфонов, планшетов. Все это приводит к усложнению задачи по обеспечению должного уровня безопасности.

Второй тренд – это увеличение сложности атак и времени, необходимое для их обнаружения и устранения. Согласно исследованиям «Ponemon Institute» среднее время обнаружения атаки в 2015 году в финансовых учреждениях составляло 98 дней (!), а в розничных сетях – более полугода (197 дней).

Третий тренд – это острая нехватка специалистов по информационной безопасности. Согласно данным, опубликованным ISACA в 2015 году, штат отдела ИБ не был укомплектован в 62% организаций. То есть специалисты отдела безопасности перегружены и просто не успевают выполнять свои прямые обязанности – обнаруживать и устранять атаки.

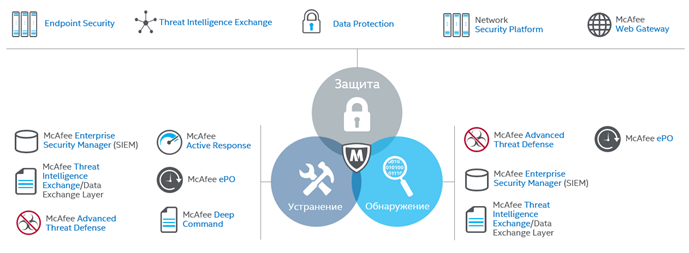

Выход из сложившейся ситуации компания Intel Security видит в изменении подхода к ИБ и переходу к архитектуре адаптивной безопасности. Компания Intel Security, один из ведущих игроков рынка ИБ, представила рынку законченную и работающую Архитектуру Адаптивной Безопасности с концепцией Protect, Detect, Correct (Защита, Обнаружение, Устранение).

Решения по Защите (Protect) представлены следующими продуктами:

- защита конечных точек и серверов, McAfee Endpoint Security и McAfee Server Security. Находятся в квадранте лидеров Gartner на протяжении последних 13 лет.

- контроль запуска приложений и изменений файлов, McAfee Application and Change Control, для критичных и специализированных серверов.

- защита виртуальных сред, McAfee MOVE-AV.

- сетевые системы обнаружения и предотвращения вторжений, McAfee Network Security Platform, c производительностью от 100 Mбит/с до 320 Гбит/c. Находятся в квадранте лидеров Gartner на протяжении последних 9 лет.

- шлюз веб фильтрации с контентным анализом данных, McAfee Web Gateway. Находился в квадранте лидеров Gartner на протяжении 5 лет, последние два года – в квадранте провидцев Gartner.

- системы предотвращения утечек данных, McAfee Data Loss Prevention, и шифрования данных, McAfee Complete Data Protection. Находятся в квадранте лидеров Gartner на протяжении последних 7 и 8 лет соответственно.

Решения для Обнаружения (Detect) представлены следующими продуктами:

- центральная консоль управления, McAfee ePolicy Orchestrator.

- система SIEM, McAfee Enterprise Security Manager (ESM), является самой быстродействующей SIEM по признанию Gartner. Находится в квадранте лидеров Gartner на протяжении последних 6 лет. Основной элемент архитектуры для непрерывного мониторинга.

- McAfee Threat Intelligence Exchange (TIE) – локальная база данных для сбора и обмена информацией о существующих угрозах в компании. Уникальность данного решения заключается в том, что собирается информация о репутации запускаемых файлов в компании, также существует возможность подключить дополнительные источники репутаций, таких как VirusTotal, NorSec, McAfee GTI и другие. Обмениваться информацией об угрозах могут элементы безопасности и других производителей, поддерживающих шину обмена данными DXL – Data Exchange Layer.

- McAfee Advance Threat Defense (ATD) – устройство класса «песочница» для определения репутации файлов и их класса. Для исследования файлов применяется как динамический (запуск файла в защищенной виртуальной среде), так и статический анализы кода, что позволяет эффективно обнаруживать атаки с отложенным запуском или системой определения «песочниц».

Решения для Устранения (Correct) представлены теми же решениями, что и для Обнаружения, и дополнительными продуктами:

- McAfee Active Response (MAR) – инструмент для активных действий класса EDR (Endpoint Detection and Response). Позволяет автоматизировать получение информации в режиме реального времени о состоянии систем и их изменениях, что можно классифицировать, как индикаторы атак (IoC). Также позволяет производить поиск информации по заданным запросам, например, поиск удаленных файлов по хешу, проверка рабочих станций, подключавшихся к определенному IP адресу, установленные агенты и обновления безопасности. Также позволяет удалять обнаруженные вредоносные файлы и возвращать систему к ее первоначальному состоянию.

Полная версия статьи доступна здесь >

Об авторе

Руслан Барбашин, консультант по информационной безопасности / аккаунт менеджер – Центральная Азия, Кавказ, Украина и Беларусь, Intel Security Group