Кража токенов доступа – путь повышения привилегий вредоносного ПО

News | 25.04.2021

Многие атаки вредоносных программ, предназначенные для нанесения ущерба сети, имеют возможность бокового перемещения. После первоначального заражения такое вредоносное ПО обычно должно выполнить задачу с более высокими привилегиями или выполнить привилегированную команду в скомпрометированной системе, чтобы иметь возможность дополнительно перечислить цели заражения и поставить под угрозу другие системы в сети. Следовательно, в какой-то момент во время его горизонтального перемещения ему потребуется повысить свои привилегии. Вредоносное ПО может использовать несколько способов для достижения этой цели. Однако во всех этих маршрутах он будет злоупотреблять API Windows, чтобы выполнить кражу токена или олицетворение токена, чтобы получить повышенные привилегии и продвинуть свои действия по боковому перемещению.

- Если текущий вошедший в систему пользователь на скомпрометированной или зараженной машине является частью группы администраторов пользователей или запускает процесс с более высокими привилегиями (например, с помощью команды «runas»), вредоносная программа может злоупотреблять привилегиями токена доступа к процессу, чтобы повышать свои привилегии в системе, тем самым позволяя себе выполнять привилегированные задачи.

- Вредоносное ПО может использовать несколько Windows API для перечисления процессов Windows, запущенных с более высокими привилегиями (обычно привилегиями уровня SYSTEM), получения токенов доступа этих процессов и запуска новых процессов с полученным токеном. Это приводит к запуску нового процесса в контексте пользователя, представленного токеном, которым является SYSTEM.

- Вредоносное ПО также может выполнить атаку олицетворения токена, при которой оно может дублировать токены доступа процесса уровня SYSTEM с более высокими привилегиями, преобразовать его в токен олицетворения, используя соответствующие функции Windows, а затем выдать себя за пользователя SYSTEM на зараженной машине, тем самым повышая его привилегии.

Эти атаки с манипуляцией токенами позволят вредоносному ПО использовать учетные данные текущего пользователя, вошедшего в систему, или учетные данные другого привилегированного пользователя для аутентификации на удаленном сетевом ресурсе, что приведет к расширению его действий по боковому перемещению.

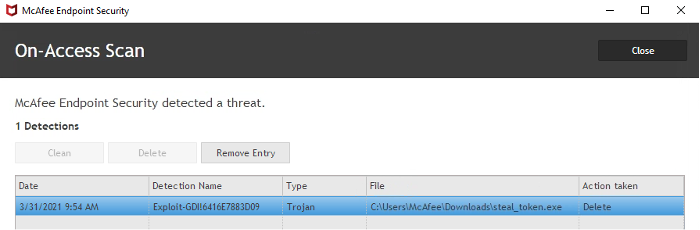

Манипуляции с токенами позволяют вредоносным программам обходить множество средств защиты, таких как Контроль учетных записей пользователя, списки контроля доступа, эвристические методы обнаружения и оставаться незаметными при боковом перемещении внутри сети. Для защиты используйте McAfee On-Access-Scan, который обнаруживает вредоносные программы, манипулирующие токенами. Такой сканер входит в состав решения McAfee Endpoint Security.

Кроме того, рекомендуем использовать для обнаружения атак манипулирования токенами правило YARA путем его импорта в решения для обнаружения угроз, такие как McAfee Advance Threat Defense.

За детальной консультацией относительно решений McAfee обращайтесь к сертифицированным специалистам Softprom.

Компания Softprom — Value Added Distributor McAfee.