Claroty предупреждает об опасности кибератак на критическую инфраструктуру

News | 02.05.2022

На днях была предотвращена кибератака на украинского поставщика электроэнергии, в которой использовалось вредоносное программное обеспечение Industroyer.

Киберпреступники использовали новую версию вредоносного ПО Industroyer. Эту угрозу в 2016 году применяла APT-группа Sandworm для отключения электроэнергии в Украине.

Industroyer2 был специально разработан для промышленного оборудования, обменивающегося данными по IEC-104 (IEC 60870-5-104), в данном случае для приложений автоматизации энергосистем, используемых на электрических подстанциях высокого напряжения.

Компании ESET и CERT-UA совместно проанализировали атаку и отметили, что Industroyer2 был создан с использованием того же исходного кода, что и оригинальный Industroyer, также известный как CrashOverride.

Атака осуществлялась россией. Разрушительные действия были запланированы на 8 апреля 2022 года, но элементы вредоносных программ указывают, что атака планировалась не менее двух недель.

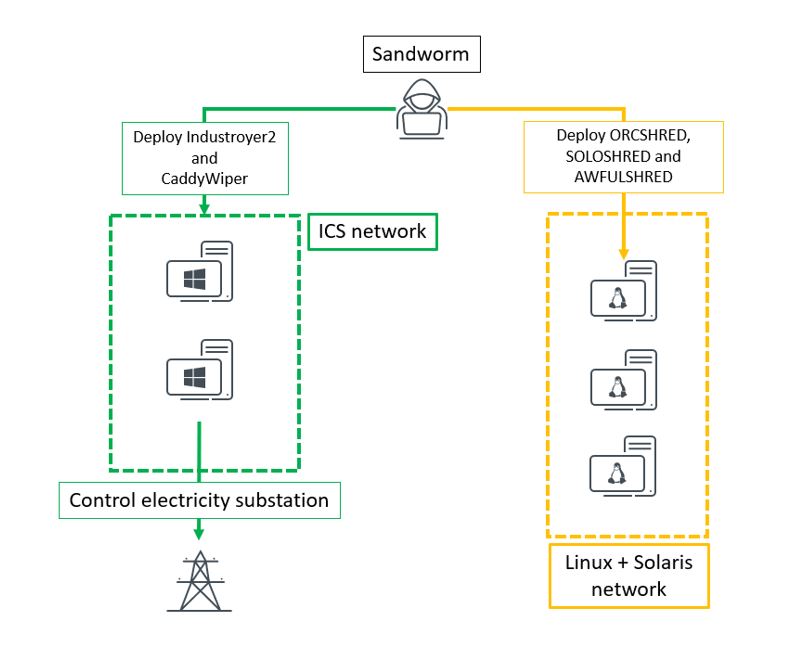

Карта воздействия компонентов Industroyer2 на АСУ ТП украинского поставщика электроэнергии, киберфизические системы, сети Linux и Solaris.

Industroyer2 обладает широкими возможностями настройки. Он содержит жестко закодированную в своем теле подробную конфигурацию, управляющую действиями вредоносного ПО. Это отличает обновленный вирус от Industroyer, который хранит конфигурацию в отдельном файле .INI. Таким образом, злоумышленникам необходимо перекомпилировать Industroyer2 для каждой новой жертвы или среды. Однако, учитывая, что семейство вредоносных программ Industroyer было развернуто только дважды с пятилетним перерывом между каждой версией, это, вероятно, не является ограничением для операторов Sandworm.

Industroyer2 может одновременно взаимодействовать с несколькими устройствами ICS, и анализ выявил несколько значений конфигурации, включая адрес ASDU, IOA, тайм-ауты и многое другое. Вредоносная программа завершает легитимные процессы и переименовывает приложения, чтобы предотвратить автоматический перезапуск целевых процессов.

ESET считает, что злоумышленники могут использовать Industroyer2 для управления этими процессами и отключения питания пользователей в стране.

Первоначальный Industroyer содержал четыре компонента полезной нагрузки, предназначенные для выключателей распределительных подстанций и автоматических выключателей. Каждый компонент поддерживал различные протоколы связи: IEC 60870-5-101, IEC 60870-5-104, IEC 61850 и OPC DA. Авторы оригинальной вредоносной программы хорошо знали свои цели и использовали два бэкдора для обеспечения устойчивости, а также программу запуска для выполнения полезной нагрузки для каждого протокола и вредоносное ПО для очистки.

В дополнение к запуску Industroyer2 в сети ICS злоумышленники развернули новую версию вредоносного ПО для уничтожения информации ― CaddyWiper. По мнению специалистов ESET, это было сделано, чтобы замедлить процесс восстановления и не дать операторам поставщика электроэнергии восстановить контроль над консолями ICS. Кроме того, эта вредоносная программа, предположительно, использовалась для скрытия активности Industroyer2.

Первую версию CaddyWiper исследователи ESET обнаружили в Украине 14 марта 2022 во время ее развертывания в сети банка. Эта вредоносная программа уничтожает данные и информацию о разделах с подключенных дисков, что приводит к прекращению работы системы и невозможности ее восстановления.

CaddyWiper был создан для распространения через объекты групповой политики, а это означает, что злоумышленники уже закрепились на развертываниях Active Directory банка и поставщика электроэнергии. Был обнаружен сценарий PowerShell под названием POWERGAP, который перечислял объекты групповой политики с использованием интерфейса службы Active Directory. Согласно CERT-UA, объект групповой политики загружает компоненты деструктора файлов с контроллера домена и создает запланированную задачу на скомпрометированной машине.

Кроме CaddyWiper и Industroyer, в инфраструктуре поставщика электроэнергии было обнаружено другое вредоносное программное обеспечение для систем Linux и Solaris (ORCSHRED, SOLOSHRED и AWFULSHRED). В частности, во время атак использовался червь и разрушительный компонент во всех доступных системах.

CERT-UA опубликовал обширный список индикаторов компрометации, включая хэши файлов, список хостов и исполняемых файлов, вредоносные IP-адреса и многое другое.

Украина продолжает оставаться целью многочисленных кибератак, направленных на ее критическую инфраструктуру. Важным заданием для предприятий критической инфораструктуры является отслеживание ситуации в киберпространстве для своевременного выявления и реагирования на инциденты кибербезопасности.

Claroty является комплексным решением для кибербезопасности АСУ ТП, которое гарантирует защиту промышленных сетей АСУ ТП (IoT, IIoT), обнаруживая самые ранние индикаторы угроз с помощью запатентованных уникальных технологий.

Обращайтесь за персональной консультацией по решениям для защиты от кибератак ОТ (АСУ ТП) и с запросами на проведение пилотных проектов - к специалистам Softprom.

Softprom - Value Added Distributor компании Claroty.