Безопасность с нулевым доверием — как это?

News | 09.07.2021

Построение систем на основе принципов с нулевым доверием — это сложный и многоэтапный процесс. В модели с нулевым доверием все ресурсы должны постоянно находиться в зоне видимости, контролироваться и быть в безопасности. Любой, кто пытается получить доступ, должен постоянно проверяться.

Архитектуры с нулевым доверием для обеспечения безопасности информационных ресурсов используют разнообразные приемы и технологии, такие как: многофакторная аутентификация, шифрование данных, анализ поведения пользователя, состояния устройств и системы, работа с метаданными, оценка рисков, контроль состояния системы, автоматизация процессов и применения политик, классификация и группировка приложений, ограничение видимости для пользователя и полная видимость системы для администратора, постоянное защита устройств и ресурсов от угроз и др.

Истоки модели безопасности с нулевым

... Где-то к началу 2000-х годов, когда аналогичный набор концепций кибербезопасности был известен как де-периметризация. Аналитик Forrester Джон Киндерваг в конечном итоге ввел термин «безопасность с нулевым доверием». Модель безопасности с нулевым доверием вышла на первый план примерно в 2009 году, когда Google создал архитектуру с нулевым доверием BeyondCorp в ответ на операцию кибератак Aurora, которая включала сложные постоянные угрозы (APT), ускользавшие от традиционных архитектур кибербезопасности.

Обзор Zero Trust архитектуры

Основная логика архитектуры нулевого доверия — это, по сути, «не доверять, всегда проверять».

В мире сложных угроз кибербезопасности и мобильных сотрудников, оснащенных многочисленными приложениями и устройствами, безопасность с нулевым доверием (или сокращенно ZTNA) направлена на обеспечение комплексной защиты. Ключевое: никогда не предполагая, что запрос идет из надежного источника — даже если он исходит из корпоративного брандмауэра. Все обрабатывается так, как если бы оно поступало из незащищенной открытой сети, а само доверие рассматривается как обязательство в рамках системы нулевого доверия.

Безопасность с нулевым доверием также можно назвать безопасностью без периметра. Этот термин показывает, что это полная противоположность традиционным моделям безопасности, которые следуют принципу «доверяй, но проверяй» и рассматривают уже прошедших аутентификацию пользователей и конечные точки в пределах периметра компании или подключенных через виртуальную частную сеть (VPN), как безопасный. Но такое неявное доверие увеличивает риск утечки данных, вызванной внутренними угрозами, поскольку он допускает обширное, неконтролируемое горизонтальное перемещение по сети.

Вместо этого архитектура нулевого доверия (Zero trust architecture) построена на:

Явная проверка и непрерывная проверка

Пользователи сети должны быть аутентифицированы, авторизованы и проверены в реальном времени и на постоянной основе, чтобы гарантировать, что они всегда имеют надлежащие привилегии. Для этой цели можно использовать множество точек данных, таких как местоположение и уровень патча. Однократной проверки личности пользователя уже недостаточно.

Безопасность с нулевым доверием обеспечивает соблюдение принципа наименьших привилегий, так что по умолчанию удостоверения получают только самый низкий уровень доступа к сети. Наряду с другими методами кибербезопасности, такими как микросегментация сети, доступ с минимальными привилегиями резко ограничивает горизонтальное перемещение в рамках модели безопасности с нулевым доверием.

Наименее привилегированный доступ

Уменьшенная поверхность атаки

При внедрении принципов нулевого доверия организация сосредоточит внимание на своих наиболее важных данных и системах — своей «защитной поверхности» — и будет защищать их с помощью комплексной платформы. Такой подход более эффективен, чем объединение множества точечных решений, таких как VPN, для защиты поверхности атаки вокруг каждого пользователя.

Основные преимущества модели нулевого доверия (zero trust security):

Улучшенная кибербезопасность и поддержка мобильных и удаленных сотрудников

- Превосходное снижение рисков за счет закрытия брешей в безопасности и контроля бокового движения в сети.

- Надежная защита приложений и данных, как в облаке, так и в локальной среде.

- Надежная защита от сложных угроз, таких как APT.

Как работает архитектура нулевого доверия?

Правильно реализованная модель безопасности с нулевым доверием тесно связана с поведенческими шаблонами и точками данных, связанными со всеми запросами, направленными в сеть компании. Решения безопасности с нулевым доверием могут предоставлять или запрещать доступ на основе таких критериев:

- Географическое положение

- Время суток

- Операционная система и версия прошивки

- Состояние устройства

- Тип оборудования конечной точки

Сегментация сети и изоляция трафика

Решения для кибербезопасности, такие как межсетевые экраны нового поколения и безопасные браузеры, помогают изолировать трафик от основной корпоративной сети. Такая сегментация ограничивает боковое движение и снижает риск утечки данных.

В чем важность сегментации для обеспечения безопасности с нулевым доверием?

Сегментация сводит к минимуму ущерб от нарушения, даже если оно действительно происходит. Поскольку опасные пользователи ограничены относительно небольшой подсетью сети, они не могут перемещаться по сторонам без авторизации. В обычных условиях микросегментация также помогает ограничить доступ по группе пользователей и местоположению.

Из одного интерфейса администраторы могут управлять всеми приложениями и ресурсами на предприятии. Унифицированное управление конечными точками помогает идти в ногу с быстрыми темпами обновлений различных приложений и операционных систем, а также упрощает любые сложности, возникающие в результате слияний и поглощений.

Классические VPN не соответствуют принципам нулевого доверия, поскольку одноразовый доступ дает пользователю метафорические ключи от королевства. Вместо этого замкового подхода в модели нулевого доверия будет использоваться выделенный прокси-сервер без VPN, который находится между пользовательскими устройствами и полным спектром приложений, которые им нужны, от корпоративных SaaS до несанкционированных веб-приложений. Этот прокси-сервер может применять детальные меры кибербезопасности, такие как отключение печати, копирования и вставки на конечной точке, если контекстные свидетельства поддерживают это.

Решения для аналитики собирают ценные данные, необходимые для определения того, что считается аномальной активностью в сети. Сети могут разумно оценить в реальном времени, является ли запрос рискованным.

Программно-определяемые глобальные сети (SD-WAN) обеспечивают безопасность облака, включая безопасный прямой доступ к SaaS и шифрование трафика, а также масштабируемую полосу пропускания и интеллектуальное управление трафиком для всех видов приложений.

Как спроектировать и построить сеть с нулевым доверием?

Безопасность с нулевым доверием — это не отдельный продукт, а всеобъемлющая структура для непрерывной оценки рисков и контроля доступа в среде. Соответственно, несколько решений, включая, помимо прочего, описанные выше, могут быть развернуты в тандеме для поддержки модели нулевого доверия.

Точный процесс разработки и создания системы безопасности с нулевым доверием будет зависеть от организации и набора решений, но обычно он будет включать:

- Оценка существующих средств управления кибербезопасностью и определение основных сетевых потоков и уязвимостей.

- Определение защищенной поверхности, которая будет защищена от повреждений с помощью мер безопасности нулевого доверия.

- Внедрение определенных технологий, таких как многофакторная аутентификация, прокси без VPN и защищенные встроенные браузеры.

- Постоянный мониторинг сети для отслеживания подозрительной активности и точной настройки набора решений и общего подхода к кибербезопасности по мере необходимости.

Как Citrix помогает обеспечить безопасность с нулевым доверием?

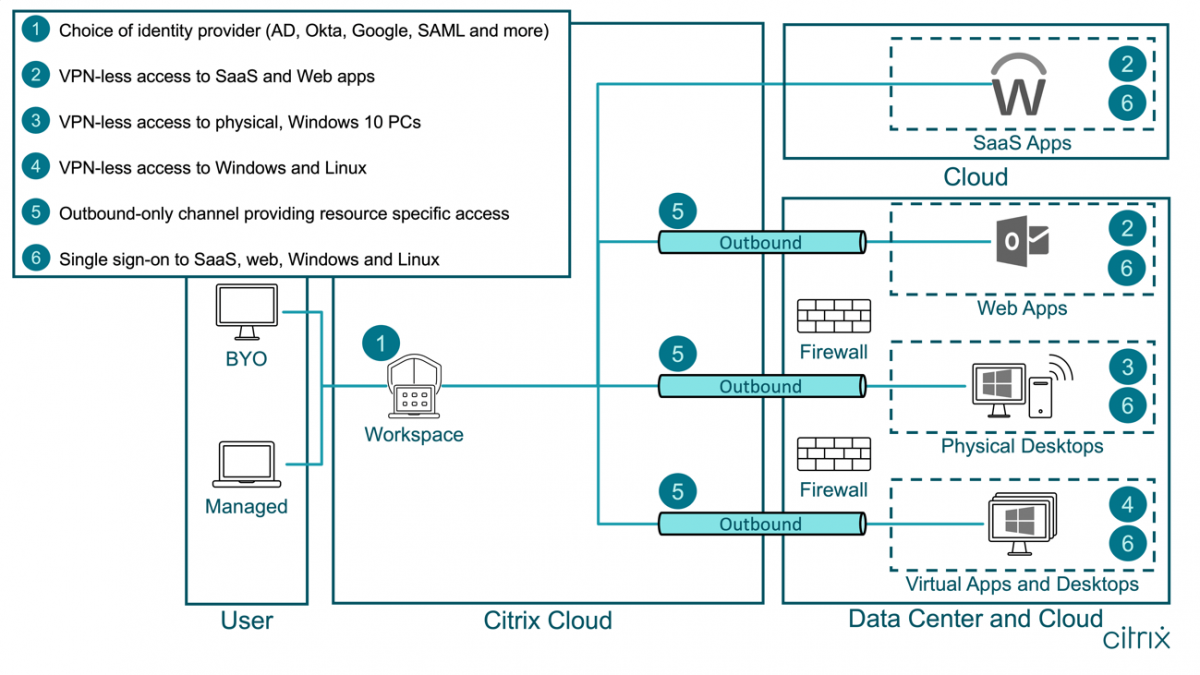

Citrix предоставляет компаниям комплексные решения для реализации архитектуры с нулевым доверием, которая защищает их поверхности защиты:

Citrix Secure Workspace Access выходит за рамки многофакторной аутентификации и единого входа и обеспечивает контекстное управление доступом.

Citrix Endpoint Management обеспечивает безопасность устройств, изолируя и защищая их приложения и контент.

Citrix Secure Internet Access предоставляет единый облачный стек безопасности для защиты всех приложений для каждого пользователя.

От Citrix Analytics for Security до Citrix Gateway организации могут реализовать все критически важные компоненты архитектуры с нулевым доверием — все в одном решении для безопасного цифрового рабочего пространства, Citrix Workspace.