Задачи

- Просканировать на уязвимости

- Приоритезировать уязвимости в соответствии рейтинга и оценки

- Устранить уязвимости в системе

- Запустить непрерывный процесс поиска и устранение уязвимостей

Результаты

- Автоматическое устранение критичных уязвимостей

- Менеджмент Управления уязвимостями

- Мгновенное информирование об High-уровнях уязвимостей в реальном времени

Описание

Процесс управления уязвимостями (Vulnerability Management Process): сканирование, приоритезация и устранение

Что такое управление уязвимостями и сканирование?

Управление уязвимостями - это процесс выявления, оценки, устранения и составления отчетов об уязвимостях безопасности в системах и программном обеспечении, которое на них работает. Реализуемое с другими тактиками безопасности, жизненно важно для организаций, чтобы расставить приоритеты для возможных угроз и минимизировать «поверхность атаки».

Уязвимости безопасности, относится к технологическим недостаткам и багам, которые позволяют злоумышленникам скомпрометировать продукт и содержащуюся в нем информацию.

Программное обеспечение для управления уязвимостями автоматизирует этот процесс, используя сканер уязвимостей, а иногда и агентов в конечных точках, чтобы провести инвентаризацию различных систем в сети и найти в них уязвимости. После выявления уязвимостей оценивается риск, который они представляют, в различных контекстах, чтобы можно было принять решение о том, как лучше всего их лечить-исправлять. Проверка уязвимости - эффективный способ контекстуализации реальной серьезности проблемы.

В чем разница между управлением уязвимостями и оценкой уязвимостей?

Как правило, оценка уязвимости часть полной системы управления уязвимостями. Организации, проводят много оценок безопасности, чтобы получить больше информации о своем плане действий по управлению уязвимостями.

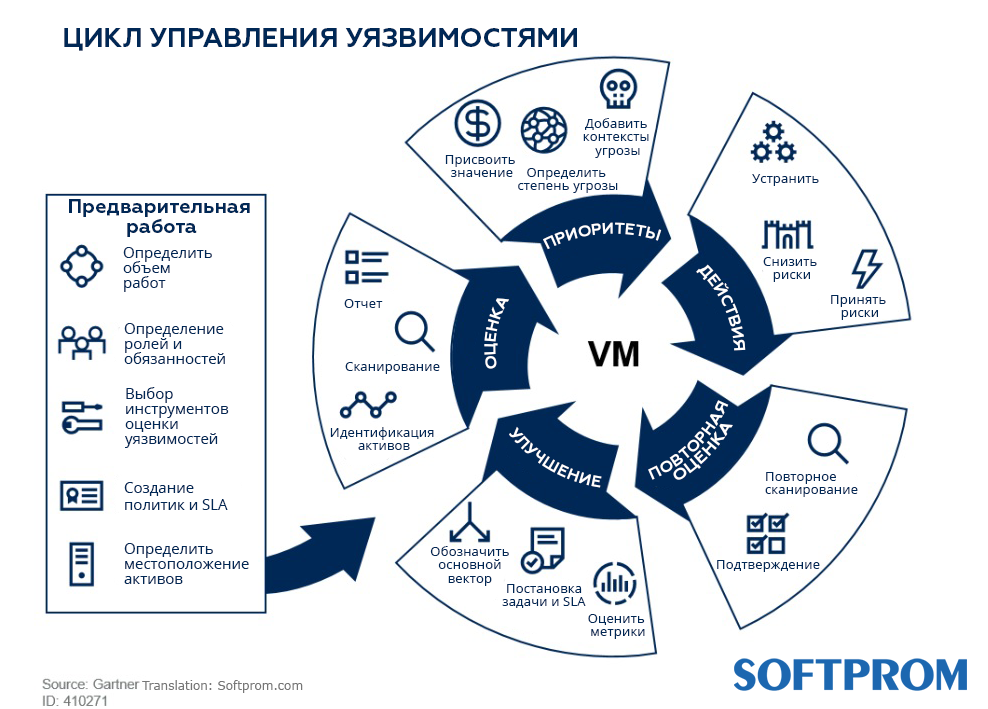

Процесс управления уязвимостями можно разбить на следующие четыре этапа:

В основе типичного решения для управления уязвимостями лежит сканер уязвимостей. Сканирование состоит из четырех этапов: Сканируйте доступные в сети системы, отправляя им пинг или отправляя им пакеты TCP / UDP. Определите открытые порты и службы, работающие в сканируемых системах Если возможно, удаленно войдите в систему для сбора подробной информации о системе. Сопоставьте системную информацию с известными уязвимостями Сканеры уязвимостей могут идентифицировать различные системы, работающие в сети, такие как ноутбуки и настольные компьютеры, виртуальные и физические серверы, базы данных, брандмауэры, коммутаторы, принтеры и т. д. Выявленные системы проверяются на предмет различных атрибутов: операционной системы, открытых портов и т. д. установленное программное обеспечение, учетные записи пользователей, структура файловой системы, конфигурации системы и многое другое. Эта информация затем используется для связывания известных уязвимостей с отсканированными системами. Чтобы выполнить эту ассоциацию, сканеры уязвимостей будут использовать базу данных уязвимостей, которая содержит список общеизвестных уязвимостей. Правильная настройка сканирования уязвимостей - важный компонент решения для управления уязвимостями. Сканеры уязвимостей иногда могут нарушить работу сканируемых сетей и систем. Если доступная пропускная способность сети становится очень ограниченной в часы пиковой нагрузки в организации, сканирование уязвимостей следует запланировать на нерабочее время. Если некоторые системы в сети становятся нестабильными или ведут себя нестабильно при сканировании может потребоваться исключить из сканирования уязвимостей, или сканирование может потребоваться отрегулировать, чтобы оно было менее разрушительным. Адаптивное сканирование - это новый подход к дальнейшей автоматизации и оптимизации сканирования уязвимостей на основе изменений в сети. Например, когда новая система подключается к сети в первый раз, сканер уязвимостей будет сканировать только эту систему как можно скорее вместо того, чтобы ждать еженедельного или ежемесячного сканирования, чтобы начать сканирование всей сети. Однако сканеры уязвимостей больше не единственный способ собирать данные об уязвимостях системы. Агенты конечных точек позволяют решениям по управлению уязвимостями непрерывно собирать данные об уязвимостях из систем без выполнения сканирования сети. Это помогает организациям поддерживать актуальные данные об уязвимостях системы независимо от того, подключены ли, например, ноутбуки сотрудников к сети организации или домашней сети сотрудника. Независимо от того, как решение для управления уязвимостями собирает эти данные, их можно использовать для создания отчетов, показателей и панелей мониторинга для различных аудиторий.

После выявления уязвимостей их необходимо оценить, чтобы соответствующие риски были устранены надлежащим образом и в соответствии со стратегией управления рисками организации. Решения для управления уязвимостями будут предоставлять различные рейтинги риска и оценки для уязвимостей, такие как оценки общей системы оценки уязвимостей (CVSS). Эти оценки помогают организациям указать, на каких уязвимостях им следует сосредоточиться в первую очередь, но реальный риск, связанный с любой данной уязвимостью, зависит от некоторых других факторов, помимо этих стандартных оценок и оценок риска. Вот несколько примеров дополнительных факторов, которые следует учитывать при оценке уязвимостей: Является ли эта уязвимость истинным или ложным срабатыванием? Может ли кто-нибудь воспользоваться этой уязвимостью напрямую из Интернета? Насколько сложно использовать эту уязвимость? Есть ли известный опубликованный код эксплойта для этой уязвимости? Каким будет влияние на бизнес, если использовать эту уязвимость? Существуют ли какие-либо другие меры безопасности, которые снижают вероятность и / или влияние использования этой уязвимости? Сколько лет уязвимости / как долго она находится в сети? Как и любой другой инструмент безопасности, сканеры уязвимостей несовершенны. Их процент ложных срабатываний при обнаружении уязвимостей хоть и невелик, но все же больше нуля. Выполнение проверки уязвимости с помощью инструментов и методов тестирования на проникновение помогает отсеять ложные срабатывания, чтобы организации могли сосредоточить свое внимание на устранении реальных уязвимостей. Результаты упражнений по проверке уязвимостей или полномасштабных тестов на проникновение часто могут открыть глаза организациям, которые думали, что они достаточно безопасны или что уязвимость не была такой опасной.

После того, как уязвимость была подтверждена и признана риском, следующим шагом будет определение приоритетов в отношении того, как обращаться с этой уязвимостью с первоначальными заинтересованными сторонами для бизнеса или сети. Существуют разные способы устранения уязвимостей, в том числе: Исправление: полное исправление или исправление уязвимости, чтобы ее нельзя было использовать. Это идеальный вариант лечения, к которому стремятся организации. Смягчение: уменьшение вероятности и / или воздействия использования уязвимости. Иногда это необходимо, когда надлежащее исправление или патч для обнаруженной уязвимости еще не доступны. В идеале этот вариант следует использовать, чтобы выиграть время для организации, чтобы в конечном итоге устранить уязвимость. Принятие: не предпринимать никаких действий для исправления или иного уменьшения вероятности / воздействия использования уязвимости. Обычно это оправдано, когда считается, что уязвимость имеет низкий риск, а стоимость устранения уязвимости значительно превышает затраты, понесенные организацией, если уязвимость будет использоваться. Решения для управления уязвимостями предоставляют рекомендуемые методы устранения уязвимостей. Иногда рекомендация по исправлению не является оптимальным способом устранить уязвимость; в таких случаях группа безопасности организации, владельцы систем и системные администраторы должны определить правильный подход к исправлению ситуации. Исправление может быть таким простым, как применение готового программного исправления, или таким сложным, как замена парка физических серверов в сети организации. Когда действия по исправлению завершены, лучше всего запустить еще одно сканирование уязвимостей, чтобы убедиться, что уязвимость полностью устранена. Однако не все уязвимости нужно исправлять. Например, если сканер уязвимостей организации обнаружил уязвимости в Adobe Flash Player на своих компьютерах, но полностью отключил использование Adobe Flash Player в веб-браузерах и других клиентских приложениях, то эти уязвимости можно считать достаточно смягченными с помощью компенсирующего контроля.

Регулярная и непрерывная оценка уязвимостей позволяет организациям понимать скорость и эффективность своей программы управления уязвимостями с течением времени. Решения для управления уязвимостями обычно имеют различные варианты экспорта и визуализации данных сканирования уязвимостей с помощью множества настраиваемых отчетов и панелей мониторинга. Это не только помогает ИТ-командам легко понять, какие методы исправления помогут им устранить большинство уязвимостей с наименьшими усилиями или помочь командам безопасности отслеживать тенденции уязвимостей с течением времени в различных частях своей сети, но также помогает поддерживать соответствие организаций. и нормативные требования.

Опережая злоумышленников за счет управления уязвимостями

Угрозы и злоумышленники постоянно меняются, так же как организации постоянно добавляют в свои среды новые мобильные устройства, облачные сервисы, сети и приложения. С каждым изменением возникает риск того, что в вашей сети откроется новая дыра, позволяющая злоумышленникам проскользнуть и уйти с драгоценностями вашей короны.

Каждый раз, когда у вас появляется новый аффилированный партнер, сотрудник, клиент или заказчик, вы открываете свою организацию для новых возможностей, но также подвергаете ее новым угрозам. Для защиты вашей организации от этих угроз требуется решение для управления уязвимостями, которое может идти в ногу со всеми этими изменениями и адаптироваться к ним. Без этого злоумышленники всегда будут на шаг впереди.

Что такое уязвимость?

Ошибки случаются даже в процессе построения и кодирования технологий. То, что осталось после этих ошибок, обычно называют ошибкой. Хотя ошибки сами по себе не вредны (за исключением потенциальной производительности технологии), многие из них могут быть использованы злоумышленниками - они известны как уязвимости. Уязвимости можно использовать, чтобы заставить программное обеспечение действовать не так, как оно предназначено, например, собирать информацию о текущих средствах защиты.

Как только ошибка определяется как уязвимость, она регистрируется MITER как CVE, или обычная уязвимость или уязвимость, и ей присваивается оценка общей системы оценки уязвимостей (CVSS), чтобы отразить потенциальный риск, который она может представлять для вашей организации. Этот центральный список CVE служит ориентиром для сканеров уязвимостей.

Вообще говоря, сканер уязвимостей будет сканировать и сравнивать вашу среду с базой данных уязвимостей или списком известных уязвимостей; чем больше информации у сканера, тем точнее его работа. Как только команда получит отчет об уязвимостях, разработчики могут использовать тестирование на проникновение как средство определения слабых мест, чтобы устранить проблему и избежать ошибок в будущем. При частом и последовательном сканировании вы начнете видеть общие черты между уязвимостями для лучшего понимания всей системы. Узнайте больше об управлении уязвимостями и сканировании здесь.

Уязвимость системы безопасности - это слабое место, недостаток или ошибка, обнаруженная в системе безопасности, которая может быть использована агентом угрозы для взлома защищенной сети.

Примеры уязвимостей безопасности

Существует ряд уязвимостей системы безопасности, но некоторые из наиболее распространенных примеров:

- Нарушенная аутентификация: когда учетные данные аутентификации скомпрометированы, пользовательские сеансы и идентификаторы могут быть перехвачены злоумышленниками, чтобы выдать себя за исходного пользователя.

- SQL-инъекция: как одна из наиболее распространенных уязвимостей безопасности, SQL-инъекции пытаются получить доступ к содержимому базы данных с помощью внедрения вредоносного кода. Успешная SQL-инъекция может позволить злоумышленникам украсть конфиденциальные данные, подделать идентификационные данные и участвовать в ряде других вредоносных действий.

- Межсайтовые сценарии. Подобно SQL-инъекции, межсайтовые сценарии (XSS) атаки также внедряют вредоносный код на веб-сайт. Однако атака с использованием межсайтовых сценариев нацелена на пользователей веб-сайта, а не на сам веб-сайт, что подвергает конфиденциальную информацию пользователя риску кражи.

- Подделка межсайтовых запросов: атака с подделкой межсайтовых запросов (CSRF) направлена на то, чтобы обманом заставить аутентифицированного пользователя выполнить действие, которое он не собирался делать. В сочетании с социальной инженерией это может заставить пользователей случайно предоставить злоумышленнику личные данные.

- Неверная конфигурация безопасности: любой компонент системы безопасности, который может быть задействован злоумышленниками из-за ошибки конфигурации, может рассматриваться как «Неверная конфигурация безопасности».

Что такое эксплойт?

Эксплойт - это следующий шаг в действиях злоумышленника после обнаружения уязвимости. Эксплойты - это средства, с помощью которых хакеры могут использовать уязвимость для злонамеренных действий; к ним относятся части программного обеспечения, последовательности команд или даже комплекты эксплойтов с открытым исходным кодом.

Что такое угроза?

Под угрозой понимается гипотетическое событие, при котором злоумышленник использует уязвимость. Сама угроза обычно включает эксплойт, так как хакеры часто делают свой ход. Хакер может использовать несколько эксплойтов одновременно после оценки того, что принесет наибольшее вознаграждение. Хотя на данном этапе еще не произошло ничего катастрофического, это может дать команде безопасности или отдельному человеку представление о том, нужно ли составлять план действий в отношении конкретных мер безопасности.

Что такое тестирование на проникновение (Penetration testing)?

Тестирование на проникновение или пентест предназначено для оценки вашей безопасности до того, как это сделает злоумышленник. Инструменты тестирования на проникновение моделируют сценарии реальных атак для обнаружения и использования брешей в системе безопасности, которые могут привести к краже записей, скомпрометированным учетным данным, интеллектуальной собственности, личной информации (PII), данным держателей карт, личной, защищенной медицинской информации, выкупу данных или другим вредоносным бизнес-результаты. Используя уязвимости системы безопасности, тестирование на проникновение помогает определить, как лучше всего снизить риски и защитить важные бизнес-данные от будущих атак кибербезопасности.

Какие этапы тестирования на проникновение?

В любом типичном тесте на проникновение необходимо выполнить пять основных этапов:

1. Разведка и сбор информации

2. Сканирование

3. Получение доступа

4. Поддержание доступа

5. Покрытие следов / Анализ

ТОП-РЕШЕНИЙ ПО УПРАВЛЕНИЮ УЯЗВИМОСТЯМИ И СИМУЛЯЦИИ АТАК

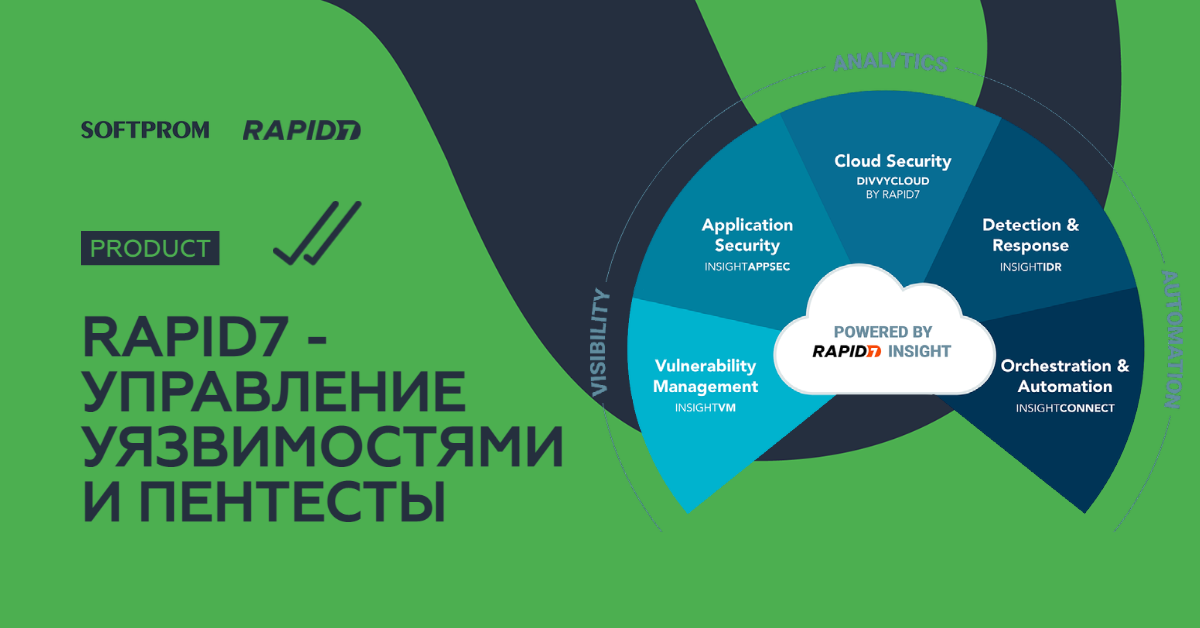

RAPID7 - лидер в разработке решений по управлению уязвимостями.

Помогает получить полное представление о безопасности информационной инфраструктуры. В отличие от ... Подробно

УПРАВЛЕНИЕ УЯЗВИМОСТЯМИ |

CYMULATE - платформа моделирования взломов и атак

Cymulate - это SaaS-платформа для симуляции взлома и атак, которая позволяет легко узнать и оптимизировать свое состояние безопасности в любое время и дает компаниям... Подробно

УПРАВЛЕНИЕ УЯЗВИМОСТЯМИ |

TRIPWIRE - решения для управления уязвимостями и рисками

Tripwire позволит получать доступ к своим ресурсам, используя меньшее количество операций сканирования агентов и ... Подробно

УПРАВЛЕНИЕ УЯЗВИМОСТЯМИ |

Управляйте системами безопасности, контролируйте и интегрируйте их на протяжении ... Подробно

УПРАВЛЕНИЕ УЯЗВИМОСТЯМИ |

IMMUNIWEB AI PLATFORM - инновационное решение для безопасности приложений

Идентифицирует активы, проводит Dark Web и Security мониторинг, оценивает риски, реализовывает тестирование на проникновение веб-приложений... Подробно

УПРАВЛЕНИЕ УЯЗВИМОСТЯМИ И СИМУЛЯЦИЯ АТАК|

Cyberbit Range - лучшая в мире платформа моделирования кибератак.

Cyberbit Range — это обучающий комплекс, построенный на базе платформы моделирования ИТ активности крупной компании. Продукт позволяет ... Подробно

СИМУЛЯЦИЯ АТАК |

Как проводится тестирование на проникновение?

Тестирование на проникновение может быть выполнено вашими собственными экспертами с использованием инструментов для тестирования на проникновение, или вы можете передать его на аутсорсинг поставщику услуг тестирования на проникновение. Тест на проникновение начинается с того, что специалист по безопасности перечисляет целевую сеть, чтобы найти уязвимые системы и / или учетные записи. Это означает сканирование каждой системы в сети на предмет открытых портов, на которых работают службы. Крайне редко во всей сети все службы настроены правильно, должным образом защищены паролем и полностью пропатчены. Когда тестировщик проникновения хорошо разбирается в сети и имеющихся уязвимостях, он / она будет использовать инструмент тестирования проникновения, чтобы использовать уязвимость для получения нежелательного доступа.

Однако профессионалы в области безопасности ориентируются не только на системы. Часто тестер на проникновение нацеливается на пользователей в сети с помощью фишинговых писем, предварительных текстовых звонков или социальной инженерии на месте.

Что означает тестирование на проникновение для бизнеса?

Тест на проникновение - важный компонент сетевой безопасности. С помощью этих тестов компания может определить:

- Уязвимости в системе безопасности до того, как это сделает хакер

- Пробелы в соблюдении требований информационной безопасности

- Время реакции их группы информационной безопасности, то есть сколько времени требуется команде, чтобы понять, что есть нарушение, и смягчить воздействие.

- Потенциальный реальный эффект взлома данных или атаки кибербезопасности

- Практическое руководство по исправлению

С помощью тестирования на проникновение специалисты по безопасности могут эффективно находить и тестировать безопасность многоуровневых сетевых архитектур, пользовательских приложений, веб-сервисов и других ИТ-компонентов.