10 рекомендаций Gartner для кибербезопасности промышленных сетей

News | 02.08.2021

По прогнозам Gartner, к 2025 году кибер-злоумышленники будут использовать технологические сети, чтобы успешно причинять вред здоровью или жизни людей. Организации могут снизить риск, внедрив концепцию контроля безопасности.

В операционных средах руководители служб безопасности и управления рисками должны больше беспокоиться о реальных угрозах для человека и окружающей среды, а не о краже информации. Запросы клиентов Gartner показывают, что организациям в ресурсоемких отраслях, как производство, поставка ресурсов и коммунальные услуги, сложно определить подходящие системы контроля.

Согласно Gartner, инциденты безопасности в OT (АСУ ТП) и CPS (киберфизических системах) имеют три основных мотива:

- реальный ущерб;

- коммерческий вандализм (снизить производительность);

- репутационный вандализм (сделать производителя ненадежным).

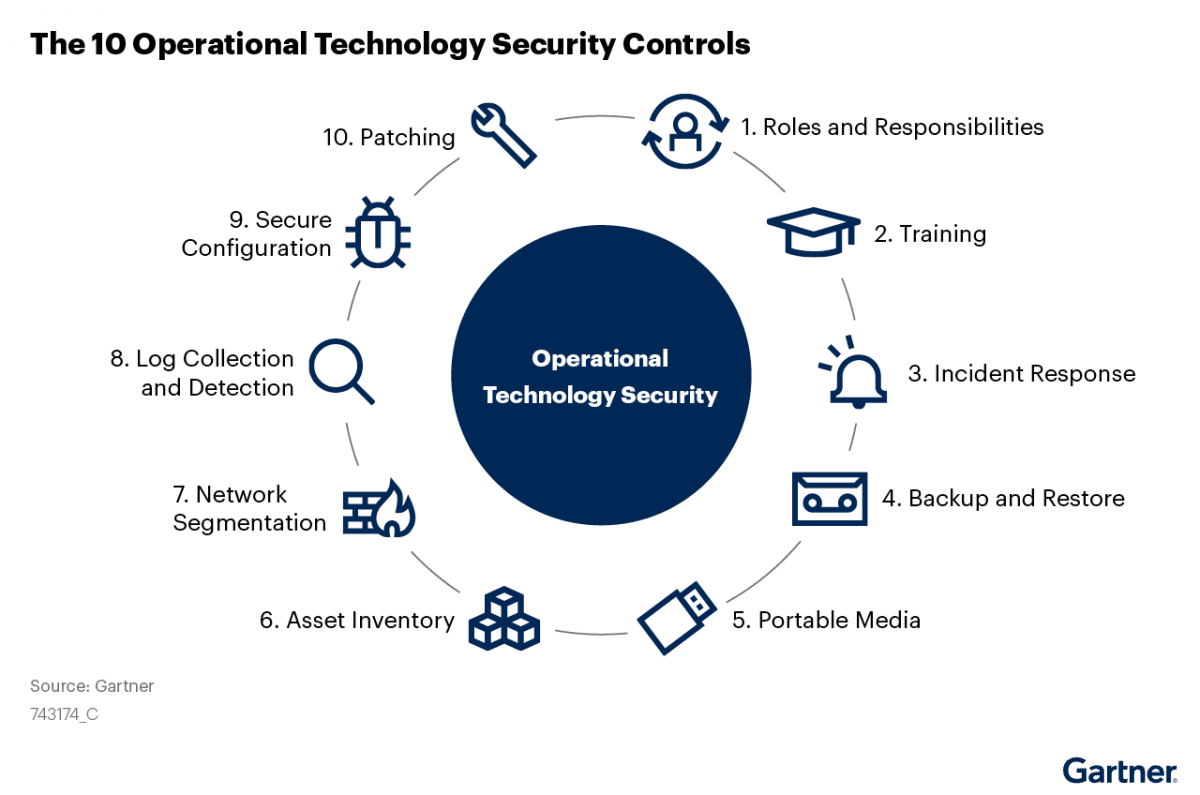

10 рекомендаций Gartner для улучшения состояние безопасности на объектах промышленных сетей и для предотвращения негативного влияния инцидентов:

- Определите роли и обязанности. Назначьте менеджера по безопасности OT (АСУ ТП) для каждого объекта, который отвечает за распределение и документирование ролей и обязанностей, связанных с безопасностью для всех сотрудников, старших менеджеров и любых третьих лиц.

- Обеспечьте соответствующую подготовку и осведомленность. Все сотрудники ОТ (АСУ ТП) должны обладать необходимыми навыками для выполнения своих ролей функциональных обязанностей. Сотрудники на каждом объекте должны быть обучены распознавать риски безопасности, наиболее распространенные векторы атак, и что делать в случае инцидента безопасности.

- Реализуйте и протестируйте реагирование на инциденты. Убедитесь, что каждый объект реализует и поддерживает специальный процесс управления инцидентами безопасности ОТ (АСУ ТП), который включает четыре этапа: подготовка; обнаружение и анализ; локализация, искоренение и восстановление; и деятельность после инцидентов.

- Резервное копирование, восстановление и аварийное восстановление. Убедитесь в наличии надлежащих процедур резервного копирования, восстановления и аварийного восстановления. Чтобы ограничить влияние физических явлений, таких как пожар, не храните носители резервных копий в том же месте, что и резервная система. Носитель резервной копии также должен быть защищен от несанкционированного раскрытия или неправомерного использования. Чтобы справиться с инцидентами высокой степени серьезности, должна быть возможность восстановления резервной копии в новой системе или виртуальной машине.

- Управляйте портативными носителями. Создайте политику, обеспечивающую сканирование всех переносных носителей данных, таких как USB-накопители и портативные компьютеры, независимо от того, принадлежит ли устройство внутреннему сотруднику или внешним сторонам, таким как субподрядчики или представители производителя оборудования. К ОТ (АСУ ТП) могут быть подключены только носители, не содержащие вредоносного кода или программного обеспечения.

- Регулярно инвентаризируйте оборудование и программное обеспечение. Специалист по кибербезопасности должен вести постоянно обновляемую инвентаризацию всего оборудования и программного обеспечения ОТ (АСУ ТП).

- Установите надлежащее разделение сети. Сети OT (АСУ ТП) должны быть физически и / или логически отделены от любой другой сети как внутри, так и снаружи. Весь сетевой трафик между OT (АСУ ТП) и любой другой частью сети должен проходить через безопасный шлюз, такой как демилитаризованная зона (DMZ). Интерактивные сеансы с OT (АСУ ТП) должны использовать многофакторную аутентификацию для аутентификации на шлюзе.

- Собирайте журналы событий и применяйте обнаружение в реальном времени. Соответствующие политики или процедуры должны быть доступны для автоматического протоколирования и анализа потенциальных и фактических событий безопасности. Они должны включать четкие сроки хранения журналов событий безопасности и защиту от несанкционированного доступа или нежелательной модификации.

- Реализуйте безопасный процесс конфигурации. Необходимо разработать, стандартизировать и развернуть безопасные конфигурации для всех применимых систем, таких как конечные точки, серверы, сетевые устройства и полевые устройства. Программное обеспечение безопасности конечных точек, такое как защита от вредоносных программ, должно быть установлено и включено на всех компонентах среды OT (АСУ ТП), которые его поддерживают.

- Надлежащий процесс установки исправлений (patching). Перед установкой обеспечьте наличие патчей от производителей оборудования. После получения патчи могут быть установлены только в соответствующих системах с заранее заданной частотой.

Обращайтесь за персональной консультацией по решениям для киберзащиты промышленных сетей или с запросами на пилотные проекты - к сертифицированным специалистам Softprom.